今日:0

文章:81

今日:0

文章:29

今日:0

文章:57

今日:0

文章:100

今日:0

文章:12

今日:0

文章:19

今日:0

文章:0

7354

1声 主板BIOS检测失败 2声 无内存 3声 主板芯片检测失败 4声 内存读写错误 5声 CMOS信息读取错误 6声 显卡检测失败 7声 CPU检测失败 8声 检测不到显示屏(笔记本)

6392

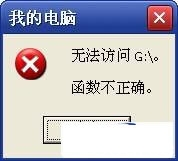

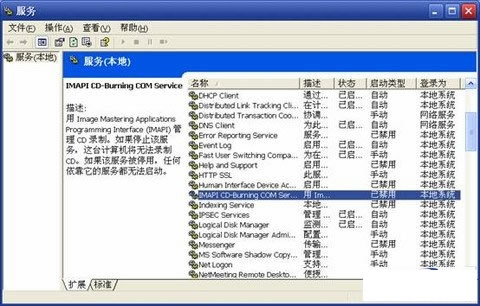

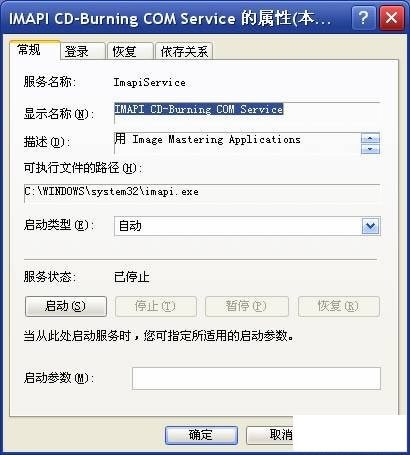

该问题已经算是老问题了,目前Win7以上的系统已经基本不存在这个问题了打开光盘时总提示:无法访问G: 函数不正确。(如下图)解决方法如下: 打开“运行”对话框,输入:services.msc,点击确定后打开“服务” 对话框,在“服务(本地)”列表中找到 “IMAPI CD-Burning COM Service”(如下图)。 让我们先来看看此服务的描述:“用Image Mastering Applications Programming Interface (IMAPI) 管理CD录制。如果停止该服务,这台计算机将无法录制CD。如果该服务被停用,任何依靠它的服务都无法启动。” 看来问题确实出在这里,双击IMAPI CD-Burning COM Service打开其属性对话框,将“启动类型”改为“自动”。(如下图)好了,到此问题解决。也可以重启系统以保存设置,重启后在资源管理器中点右键,此时菜单的“发送到”中便会出现“CD驱动器”项。 此时再将光盘放进光驱中发现又能读盘了。 第二种原因:系统安装了nero express后,自带的cd刻录功能被屏蔽了导致。 解决方法: 步骤一:在系统下打开 "运行",输入services.msc,确定后弹出一个"服务"设置窗口,找到imapi cd-burning com services 项目,双击该项目,把启动类型由禁用改为自动,确定后重启系统。 步骤二:打开"我的电脑",选择刻录机的驱动器属性,在刻录的选项卡中,把"这个设备上启动cd录制"前打勾,再重新放入空白光盘,就可以正常显示了。 第三种解决方法: 1、切换到另一帐户进入(注意是切换不是注销,如没有其他帐户请到控制面板--用记户帐户创建一个); 2、从另一帐户进入后打开光盘,没有“函数不正确”的提示,并可以查看盘片所用及剩余空间; 3、再切帐户到你所在有光驱错误提示的帐户,打开光盘就没有“函数不正确”的提示了,重启后一切搞定 第四种解决方法: 在设备管理器中将光驱卸载,再去控制面板里添加新硬件,重新驱动,如能正常工作,则是硬件驱动问题

20137

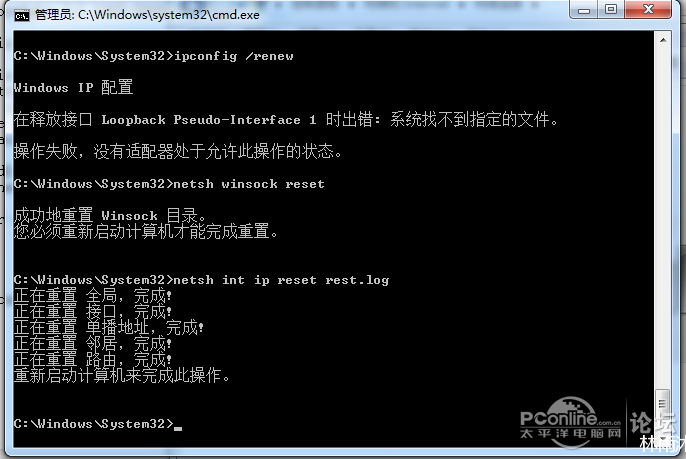

执行 ipconfig -renew时提示:“在释放接口 Loopback Pseudo-Interface 1 时出错: 系统找不到指定的文件。操作失败,没有适配器处于允许此操作的状态。” 解决办法就是修复Winsock和重置IP设置。 第一步:开始-运行,输入cmd,打开命令行窗口。 第二步:在命令行窗口输入命令:“netsh winsock reset”,然后回车,会提示需要重启,不要管它。 第三步:在命令行窗口输入命令:“netsh int ip reset rest.log”,然后回车,提示重新启动计算机完成此操作。 第四步:在命令行窗口输入命令:“exit”,然后回车,重新启动计算机,重新设置电脑IP地址,问题解决。

7706

一。注册表是什么 注册表是windows操作系统中的一个核心数据库,其中存放着各种参数,直接控制着windows的启动、硬件驱动程序的装以及一些windows应用程序的运行,从而在整个系统中起着核心作用。这些作用包括了软、硬件的相关配置和状态信息,比如注册表中保存有应用程序和资源管理器外壳的初始条件、首选项和卸载数据等,联网计算机的整个系统的设置和各种许可,文件扩展名与应用程序的关联,硬件部件的描述、状态和属性,性能记录和其他底层的系统状态信息,以及其他数据等。 具体来说,在启动Windows时,Registry会对照已有硬件配置数据,检测新的硬件信息;系统内核从Resistry中选取信息,包括要装入什么设备驱动程序,以及依什么次序装入,内核传送回它自身的信息,例如版权号等;同时设备驱动程序也向Registry传送数据,并从Registry接收装入和配置参数,一个好的设备驱动程序会告诉Resistry它在使用什么系统资源,例如硬件中断或DMA通道等,另外,设备驱动程序还要报告所发现的配置数据;为应用程序或硬件的运行提供增加新的配置数据的服务。配合ini文件兼容16位Windows应用程序,当安装—个基于Windows 3.x的应用程序时,应用程序的安装程序Setup像在windows中—样创建它自己的INI文件或在win.ini和system.ini文件中创建入口;同时windows还提供了大量其他接口,允许用户修改系统配置数据,例如控制面板、设置程序等。 如果注册表受到了破坏,轻则使windows的启动过程出现异常,重则可能会导致整个windows系统的完全瘫痪。因此正确地认识、使用,特别是及时备份以及有问题恢复注册表对windows用户来说就显得非常重要。注册表的数据结构 注册表由键(也叫主键或称“项”)、子键(子项)和值项构成。一个键就是分支中的一个文件夹,而子键就是这个文件夹当中的子文件夹,子键同样它也是一个键。一个值项则是一个键的当前定义,由名称、数据类型以及分配的值组成。一个键可以有一个或多个值,每个值的名称各不相同,如果一个值的名称为空,则该值为该键的默认值。 在注册表编辑器(regedit.exe)中,数据结构显示如下,其中,command键是open键的子键,(默认)表示该值是默认值,值名称为空,其数据类型为REG_SZ,数据值为%systemroot%/system32/notepad.exe"%1数据类型。 注册表的数据类型主要有以下四种: 显示类型(在编辑器中)数据类型说明 REG_SZ:字符串:文本字符串 REG_MULTI_SZ:多字符串值:含有多个文本值的字符串 REG_BINARY:二进制数:二进制值,以十六进制显示 REG_DWORD:双字节值;一个32位的二进制值,显示为8位的十六进制值。二。注册表常用键值位置 ①注册表中启动项的位置为: HKEY_LOCAL_MACHINE\SOFTWARE\microsoft\windows\currentvession\run HKEY_LOCAL_MACHINE\SOFTWARE\microsoft\windows\currentvession\runonce HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows\load ②“Userinit”键值──用户相关 它则位于〔HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit〕主键下,也是用于系统启动时加载程序的。一般情况下,其默认值为“userinit.exe”,由于该子键的值中可使用逗号分隔开多个程序,因此,在键值的数值中可加入其它程序。 ③“Explorer\Run”键值 与“load”和“Userinit”两个键值不同的是,“Explorer\Run”同时位于〔HKEY_CURRENT_USER〕和〔HKEY_LOCAL_MACHINE〕两个根键中。它在两个中的位置分别为(HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run〕和〔HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run〕下。 ④“RunServicesOnce”子键 它在用户登录前及其它注册表自启动程序加载前面加载。这个键同时位于〔HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce〕和〔HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce〕下。 ⑤“RunServices”子键 它也是在用户登录前及其它注册表自启动程序加载前面加载。这个键同时位于〔HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices〕和〔HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices〕下。 ⑥“RunOnce\Setup”子键 其默认值是在用户登录后加载的程序。这个键同时位于〔HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\Setup〕和〔HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce\Setup〕下。 ⑦“RunOnce”子键 许多自启动程序要通过RunOnce子键来完成第一次加载。这个键同时位于〔HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce〕和〔HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce〕下。位于〔HKEY_CURRENT_USER〕根键下的RunOnce子键在用户登录扣及其它注册表的Run键值加载程序前加载相关程序,而位于〔HKEY_LOCAL_MACHINE〕主键下的Runonce子键则是在操作系统处理完其它注册表Run子键及自启动文件夹内的程序后再加载的。在Windows XP中还多出一个〔HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnceEX〕子键,其道理相同。 ⑧“Run”子键 目前最常见的自启动程序用于加载的地方。这个键同时位于〔HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run〕和〔HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run〕下。其中位于〔HKEY_CURRENT_USER〕根键下的Run键值紧接着〔HKEY_LOCAL_MACHINE〕主键下的Run键值启动,但两个键值都是在“启动”文件夹之前加载。再者就是Windows中加载的服务了,它的级别较高,用于最先加载。其位于〔HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services〕下,看到了吗,你所有的系统服务加载程序都在这里了! ⑨Windows Shell 系统接口它位于〔HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\〕下面的Shell字符串类型键值中,基默认值为Explorer.exe,当然可能木马程序会在此加入自身并以木马参数的形式调用资源管理器,以达到欺骗用户的目的。 ⑩BootExecute 属于启动执行的一个项目可以通过它来实现启动Natvice程序,Native程序在驱动程序和系统核心加载后将被加载,此时会话管理器(smss.exe)进行windowsNT用户模式并开始按顺序启动native程序,它位于注册表中〔HKEY_LOCAL_MACHINE\System\ControlSet001\Session Manager\〕下面,有一个名为BootExecute的多字符串值键,它的默认值是"autocheck autochk *",用于系统启动时的某些自动检查。这个启动项目里的程序是在系统图形界面完成前就被执行的,所以具有很高的优先级。 ⑩①策略组加载程序 打开Gpedit.msc,展开“用户配置——管理模板——系统——登录”,就可以看到“在用户登录时运行这些程序”的项目,你可以在里面添加。在注册表中[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Group Policy Objects\本地User\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run]你也可以看到相对应的键值。底下有自启动项 还有KEEY_LOCAL_USER\SOFTWARE\microsoft\windows\currentvession\run和runonce下 ⑩②添加删除程序列表的注册项位置: [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\windows\CurrentVersion\Uninstall]

9788

破解苹果操作系统的密码比windows更方便更有效,不需要硬软件工具就可以破解!当然该方法只适用于没有修改过引导的苹果电脑,好~下面就来介绍破解方法 开机启动时按“command+S”。这时进入单一用户模式(Single user model)。Mac OS的单一用户模式有准入特权(Root access privilege)而不要求根密码(root password)。出现像DOS一样的提示符 #root>。在#root>下逐步输入以下命令,注意空格区分大小写 第一步:执行硬盘检测(只读), 这一步可以省略 /sbin/fsck -y 第二步:加载文件系统(读/写) /sbin/mount -uaw 第三步:删除初始化设置时的OSX生成的隐藏文件”.applesetupdone” rm /var/db/.AppleSetupDone 最后一步:重启 reboot 这时候机器会重启 4、开机后貌似重新装机时的欢迎界面,别担心,东西全没丢。就像第一次安装一样,重新建立一个新的管理员账号。 5、在新的管理员下打开 系统预制-账户。 6、打开最下面的锁,问密码时,用新的管理员的帐号的密码。你会看到至少两个账号,新的管理员的帐号和你原来的帐号。 7、点中原来的账号,选密码 - 更改密码。 (窍门在这里) 你不必有原先的密码就直接可以设新密码。 8、点下面的登陆选项 (小房子) 9、选中自动以右边的身份登陆,同时在下拉菜单中选你原先的账号。 10、重启,大功告成。 11、如果你不喜欢机器多出一个账号,删除它。 12、系统预制-账户。 13、选新的管理员帐号, 点一下锁上面的减号。附加阅读:1.使用旧账号登陆后不停的弹出需要钥匙串:点击阅读

23033

电脑型号Win 10 64位Win 8/8.1 64位Win 7 64位Win 7 32位Win XP 32位Win安装方式MacBook Pro 15寸 有触控条 2017年6.1.6851----ISOMacBook Pro 13寸 有触控条 2017年6.1.6813----ISOMacBook Pro 13寸 无触控条 2017年6.1.6813----ISOMacBook Pro 15寸 2016年末6.1.6655----ISOMacBook Pro 13寸 2016年末 有触控条6.1.6660----ISOMacBook Pro 13寸 2016年末 无触控条6.1.6660----ISOMacBook Pro 15寸 2015年中6.0.61366.0.6136---ISOMacBook Pro 13寸 2015年初6.0.61366.0.6136---ISOMacBook Pro 13/15寸 2014年中6.0.61365.1.56405.1.5640--U盘MacBook Pro 13/15寸 2013年末6.0.61365.1.56405.1.5640--U盘MacBook Pro 13/15寸 2013年初6.0.61365.1.56215.1.5621--U盘MacBook Pro 13寸 2012年末6.0.61365.1.56215.1.5621--U盘MacBook Pro 13寸 Retina 2012年中6.0.61365.1.56215.1.56214.0.4326-U盘MacBook Pro 13/15寸 2012年中6.0.61365.1.56215.1.56214.0.4255-光/U盘MacBook Pro 13/15/17寸 2011年末-5.1.56215.1.56214.0.4033-光盘MacBook Pro 13/15/17寸 2011年初-5.1.56215.1.56214.0.4033-光盘MacBook Pro 13寸 2010年中--4.0.40334.0.4033-光盘MacBook Pro 15/17寸 2010年中-5.1.56214.0.40334.0.4033-光盘MacBook Pro 13/15/17寸 2009年中--4.0.40334.0.40333.0.0光盘MacBook Pro 17寸 2009年初--4.0.40334.0.40333.0.0光盘MacBook Pro 15/17寸 2008年初/末--4.0.40334.0.40333.0.0光盘MacBook Pro 15/17寸 2.4/2.2 GHz---4.0.40333.0.0光盘MacBook Pro 15/17寸 Core 2 Duo----3.0.0光盘MacBook Pro 15/17寸 镜面----3.0.0光盘电脑型号Win 10 64位Win 8/8.1 64位Win 7 64位Win 7 32位Win XP 32位Win安装方式MacBook Air 13寸 2017年6.0.61366.0.6136---ISOMacBook Air 11/13寸 2015年初6.0.61366.0.6136---ISOMacBook Air 11/13寸 2014年初6.0.61365.1.56405.1.5640--U盘MacBook Air 11/13寸 2013年中6.0.61366.0.61365.1.5640--U盘MacBook Air 11/13寸 2012年中6.0.61366.0.61365.1.56214.0.4326-U盘MacBook Air 11/13寸 2011年中-5.1.56215.1.56214.0.4131-U盘MacBook Air 11/13寸 2010年末--4.0.40334.0.4033-光盘MacBook Air 13寸 2009年中---4.0.40333.0.0光盘MacBook Air 13寸 2008年初/末---4.0.40333.0.0光盘电脑型号Win 10 64位Win 8/8.1 64位Win 7 64位Win 7 32位Win XP 32位Win安装方式MacBook 12寸 2017年6.1.6813----ISOMacBook 12寸 2016初6.0.64276.0.6427---ISOMacBook 12寸 2015初6.0.61366.0.6136---ISOMacBook 13寸 2010中--4.0.40334.0.4033-光盘MacBook 13寸 2009末--4.0.40334.0.4033-光盘MacBook 13寸 2009初/中---4.0.40333.0.0光盘MacBook 13寸 2008末 铝合金外壳---4.0.40333.0.0光盘MacBook 13寸 2008初---4.0.40333.0.0光盘MacBook 13寸 2007中/末---4.0.40333.0.0光盘MacBook 13寸 2006年末---4.0.40333.0.0光盘MacBook 13寸 2006年中----3.0.0光盘电脑型号Win 10 64位Win 8/8.1 64位Win 7 64位Win 7 32位Win XP 32位Win安装方式iMac Pro 27寸 5K 2017年尚未发布----ISOiMac 27寸 5K 2017年6.1 6760----ISOiMac 21.5寸 4K 2017年6.1 6760----ISOiMac 21.5寸 普通屏 2017年6.1 6721----ISOiMac 21.5/27寸 2015年末6.0 62376.0 6237---ISOiMac 27寸 5K 2015年中6.0 61336.0 61335.1.5769--ISOiMac 27寸 5K 2014年末6.0 61336.0 61335.1.5769--U盘iMac 21.5寸 2014年中6.0 61335.1.57225.1.5722--U盘iMac 21.5/27寸 2013年末6.0 61335.1.56405.1.5640--U盘iMac 21.5/27寸 2012年末6.0 61335.1.56215.1.5621--U盘iMac 21.5寸 2011年末-5.1.56215.1.56214.0.4033-光盘iMac 21.5/27寸 2011年中-5.1.56215.1.56214.0.4033-光盘iMac 27寸 2010年中-5.1.56215.1.56214.0.4033-光盘iMac 21.5寸 2010年中--4.0.40334.0.4033-光盘iMac 21.5/27寸 2009年末--4.0.40334.0.4033-光盘iMac 20寸 2009年中---4.0.40333.0.0光盘iMac 20/24寸 2009年初---4.0.40333.0.0光盘iMac 20/24寸 2008年初---4.0.40333.0.0光盘iMac 20/24寸 2007年中---4.0.40333.0.0光盘iMac 17/20/24寸 2006年末---4.0.40333.0.0光盘iMac 17 2006年初/中----3.0.0光盘电脑型号Win 10 64位Win 8/8.1 64位Win 7 64位Win 7 32位Win XP 32位Win安装方式Mac Mini 2014年末6.0.61365.1.57695.1.5769--U盘Mac Mini/Server 2012年末6.0.61365.1.56215.1.5621--U盘Mac Mini/Server 2011年中-5.1.56215.1.56214.0.4131-U盘Mac Mini 2010年中--4.0.40334.0.4033-光盘Mac Mini 2009年初/末---4.0.40333.0.0光盘Mac Mini 2007年中---4.0.40333.0.0光盘Mac Mini 2006年初----3.0.0光盘电脑型号Win 10 64位Win 8/8.1 64位Win 7 64位Win 7 32位Win XP 32位Win安装方式Mac Pro 2013年末6.0.61366.0.61365.1.5640--U盘Mac Pro 2012年中-5.1.56215.1.5621--光盘Mac Pro 2010年中-5.1.56215.1.56214.0.4033-光盘Mac Pro 2009年初-5.1.56215.1.56214.0.40333.0.0光盘Mac Pro 2008年初--4.0.40334.0.40333.0.0光盘Mac Pro 2007年初---4.0.40333.0.0光盘Mac Pro 2006年中---4.0.40333.0.0光盘1.Apple Boot Camp 官方支持 http://www.apple.com/cn/support/bootcamp/2.安装Windows 7或更低版本 http://support.apple.com/zh-cn/HT2050163.Apple BootCamp官方下载地址 http://support.apple.com/zh_CN/downloads/bootcamp4.苹果电脑安装双系统教程 Mac OS X+Windows 10 http://beikeit.com/post-924.html苹果电脑型号和年份可以在关于本机查询,也可以登录Apple官方网站输入Serial No.(序列号)查询查询地址: http://checkcoverage.apple.com/cn/zh/提示:什么A1278,A1466,A1502等这样的不是真正型号,只是外壳模具号码而已旧版BoobootCamp下载列表:https://support.apple.com/zh_CN/downloads/bootcamp 查看当前机器的机器型号:点击下载6.0 Bootcamp驱动下载:点击下载完整Bootcamp支持列表下载:Bootcamp列表

7245

相信许多人跟站长一样,Win10一出来的时候就迫不及待的升级了Win10,升级完成后,安装软件,优化设置,当一番折腾下来,就出问题了,一重启,打开图片、系统设置等等窗口,都出现了这个提示 那么这个提示是怎么一回事呢,又怎么解决呢,其实这是跟微软改进了系统的安全性有关,我们都知道从Vista开始微软引入了UAC(User Accocunt Control)机制,不过对于Win10之前的系统,我们完全可以把它给关闭掉,并不会影响使用,而Win10则不同了,在Win10中,如果我们关闭了UAC设置就会出现上面的情况。 那么既然知道了原因,其实就很好办了,只需要开启这个UAC就行了,至于怎么进入UAC,因为Win10并未完全去掉控制面板,所以我们仍然可以从桌面右键这台计算机的图标,点击属性,之后通过点击地址栏上面的控制面板来进入,当然有些人说简单点的,也可以直接从msconfig中找到UAC并进行开启,偷懒的话,也可以直接把站长的这个地址复制到这台计算机上面的地址栏中,直接访问就可以看到了,地址:控制面板\用户帐户\用户帐户 附上从msconfig中进入 只需要将这个最低要求设置成这样即可 设置完成后,请记得要重启才可以生效哟

11776

有时候我们在使用IE的时候因为某些原因需要设置IE的兼容性视图模式,但是明明设置完了以后,关闭IE重新打开后却发现IE的兼容性视图设置里面又空了,就算设置好以后,下次再打开还是空的,每次都要设置 那么这种情况该怎么解决呢? 其实出现这种情况,一般都是因为以下的原因:1.IE设置被清空 2.权限不够(或者被安全软件拦截) 既然知道原因,其实就很好解决了 第一种情况,我们首先打开IE的Internet 选项 在里面,我们会看到有这样的一个选项,我们只需要把“退出时删除浏览历史记录”前面的勾去掉,即可 而第二种情况,对于这种情况,只能是建议更换一个系统账户或者将安全软件退出来尝试是否能解决

10714

原文转自:http://bbs.wuyou.net/forum.php?mod=viewthread&tid=273524&highlight=WIN7%2BPE背景知识1 什么是 Windows PE?1.1 简要介绍 Windows Preinstallation Environment (Windows PE) 是一个为 Windows 安装而设计的最小操作系统.它可以用于启动无操作系统的计算机、对硬盘驱动器分区和格式化、复制磁盘映像以及从网络共享启动 Windows 安装程序. 微软本意是 PE 仅作系统维护,并设置了各种限制.可以简单的理解为: PE 是 Windows 系统的超级精简版,以 Wim 的文件形式存在,运行于内存中.特别的,也是最有价值的, PE 以系统 system 账户登录,这意味着超级权限!对于安装系统、无法进入系统、修复系统、分区等问题都可以进入PE进行操作,因此PE是强大的系统维护工具! 微软原版的 PE ,只有"命令行"窗口.网上流传的各种版本都是"高手们"修改出来的,甚至有的 PE 可以作为系统来使用,这都偏离了微软的本意.我不主张"肆意扩展" PE 的功能来彰显"技术",但是"可视化操作界面、常用功能的集成"这些都是必要且必须的.1.2 版本编号下面简要介绍 Windows PE 的命名规则[略去Windows Server 2003/2008/2012]:Windows PE 1.x表示Windows XP内核.Windows PE 2.x表示Windows Vista内核.Windows PE 3.x表示Windows 7内核.Windows PE 4.x表示Windows 8内核.x表示系统版本,例如SP1(带有Service Pack 2)举例:PE 1.3表示Windows XP SP3内核的PE. 2 Windows PE 的启动过程Windows PE 4.x(3.x 2.x类似)引导过程[略去1.x]:2.1 详细过程(微软ADK/AIK说明文档):①Windows PE 在特定媒体上加载启动扇区.系统将控制传递给 Bootmgr.Bootmgr 从启动配置数据 (BCD) 中提取基本启动信息,并将控制传递给包含在 Boot.wim 文件中的 Winload.exe 文件.然后 Winload.exe 将加载相应的硬件抽象层 (HAL),接着加载系统注册表配置单元和必要的启动驱动程序.Winload.exe 完成加载后,将会准备要执行内核 Ntoskrnl.exe 的环境.②该环境将执行 Ntoskrnl.exe 文件.然后 Ntoskrnl.exe 完成环境设置.系统将控制传递给会话管理器 (SMSS).③SMSS 加载注册表的剩余部分,然后配置运行 Win32 子系统 (Win32k.sys) 的环境及其各种进程.SMSS 加载用于创建用户会话的 Winlogon 进程,然后启动服务和剩余的非必要设备驱动程序及安全子系统 (LSASS).④Winlogon.exe 根据 HKEY_LOCAL_MACHINE\SYSTEM\Setup\CmdLine 注册表值来运行设置.Winpeshl.exe 将启动 %SYSTEMDRIVE%\sources\setup.exe 文件,前提是该文件存在.如果该文件不存在,Winpeshl.exe 将确定 %SYSTEMROOT%\system32\winpeshl.ini 文件是否指定了某个应用程序.如果该文件未指定应用程序,则 Winpeshl.exe 将执行 cmd /k %SYSTEMROOT%\system32\startnet.cmd 文件.默认情况下,Windows PE 包含启动 Wpeinit.exe 文件的 Startnet.cmd 文件.Wpeinit.exe 将加载网络资源并协调网络组件(如 DHCP).⑤当 Wpeinit.exe 结束时,将会出现命令提示符窗口.当命令提示符窗口出现时,Windows PE 的启动进程结束. 2.2 简单理解:若为光盘启动,引导文件(例:pe.bif)——bootmgr——BCD——boot.wim——启动PE.3 Windows操作系统的启动过程除了了解WinPE的启动过程,系统的启动过程也非常重要,可以为将来安装WinPE到本地系统分区做准备,更重要的是加深对系统维护和装机的理解.http://bbs.wuyou.net/forum.php?mod=viewthread&tid=254880&extra=page%3D14 如何制作Win8PE,Win7PE4.1 Windows PE 的来源①winpe.wim源自ADK/AIK——被称为"微软官方PE",是最为纯粹的版本,可以进入CMD操作界面②winre.wim<系统安装光盘或ISO>\Sources\install.wim\Windows\System32\Recovery\winre.wim ——可以进入恢复环境③boot.wim<系统安装光盘或ISO>\Sources\boot.wim——定制版的Windows PE,将启动setup.exe,执行系统的安装重点:以上三个文件有不同用途.但本质上都是PE,均可为我们所用,深度加工,制作更人性化、更符合要求的Windows PE.4.2 常见的 Windows PE 制作途径分析①winpe.wim 可以用来制作 ADK/AIK 版 winpe ——安装ADK/AIK时自带winpe.wim,可利用DISM来添加组件,但最终不会有桌面环境,只有 CMD 操作界面.②winre.wim 可以用来制作 Winbuilder 版 winpe ——缺少的文件可以直接从 install.wim 中拷贝,以获取需要的功能.重点: 由于 WinRE.WIM 只比 boot.wim 分卷2 多一个 winpeshl.ini 文件,故而 Winbuilder 大多利用 boot.wim 分卷2 ;另外, install.wim 的几个分卷代表不同的 Windows 版本,越往后版本越高,故而拷贝文件的时候选择最后一个分卷即可. ③boot.wim boot.wim 中的卷#1 Windows PE 相当于 winpe.wim ;卷#2 Windows Setup 相当于 winre.wim4.3 制作Windows PE 的新途径 PE是超小型的Windows系统,相关文件以Wim 形式存在,如winpe.wim ,winre.wim ,boot.wim .而install.wim 包含了Windows系统几乎所有文件(没有引导类文件),在WinPE中,我们也经常利用它来装系统.基于这样的理论,Winbuilder 制作出了出色的Windows PE,并让它走向了傻瓜式操作. 但是, ADK/AIK/Winbuilder/MakePE 都没让我们学到真正的东西,它究竟是如何做到的呢?有没有更快更简单的制作方法呢?答案是肯定的,本帖为此而生. 我将告诉大家如何利用boot.wim镜像全手工式制作自己的WinPE,让你做得明明白白,体验其中的乐趣.有了这个基础,还可以利用winre.wim 或者winpe.wim来试试,操作差不多,不过要注意一些细节差异.

7084

为32位及64位7PE、8PE添加DISM组件,支持/WIMBoot参数。先解包你的PE,执行以下操作,然后重新打包即可。文件下载:Dism组件包添加方法:1、复制DISM相关文件:将x64目录下的所有文件及文件夹复制到64位PE的system32目录下,将x86目录下的所有文件及文件夹复制到32位PE的system32目录下,如提示文件已存在,直接覆盖即可。2、导入服务项:运行regedit打开注册表编辑器,选中HEK_LOCAL_MACHINE主键,“文件”菜单——加载配置单元——选中PE的system32\config目录下的SYSTEM,项名称设为“ST”(不含引号),双击导入压缩包中的wof.reg,然后展开HEK_LOCAL_MACHINE主键,选中ST后,“文件”菜单——卸载配置单元。