今日:0

文章:81

今日:0

文章:29

今日:0

文章:57

今日:0

文章:100

今日:0

文章:12

今日:0

文章:19

今日:0

文章:0

8014

WIN8一般只用DISM挂载处理WIM文件,因为DISM在8时代替换了过去IMAGEX的绝大部分功能,但不等于WIN8的ADK工具中就没有了IMAGEX了。不过,现在很少再用IMAGEX,除了/INFO功能外。WIN7时,DISM、IMAGEX的分工各有不同。下面讲失败的挂载与卸载导致无法进行下一次挂载问题应该如何解决。常见的情况有:卸载没有完成,命令窗口被关闭了,或者挂载没完成,命令窗口被关闭了,这样挂载目录中还有残留文件和目录。还有一种情况是,卸载时,挂载目录处理读写状态,比如你打开了挂载目录中的某个文件,或正常读取某个目录。如果不进行清理,失败的记录将保留在系统的LOG中,这些都会导致下一次挂载无法进行。所以执行卸载时,要注意不要有读写挂载目录中的任何文件的任何行动,也不要打开挂载目录中的任何目录。如果已经有这样的情况,要进行一次清理。处理办法如下:1、DISM对于WIN8及更高的系统,以管理员身份执行DISM命令(系统自带):dism /cleanup-mountpoints对于WIN7,以管理员身份执行DISM命令(系统自带):Dism /Cleanup-Wim2、imagex在部署工具命令提示窗口(或者在IMAGEX.EXE所在目录,建立一个CMD文件来执行),执行:imagex /cleanup以上的命令将帮你清理失败的挂载与卸载。

8828

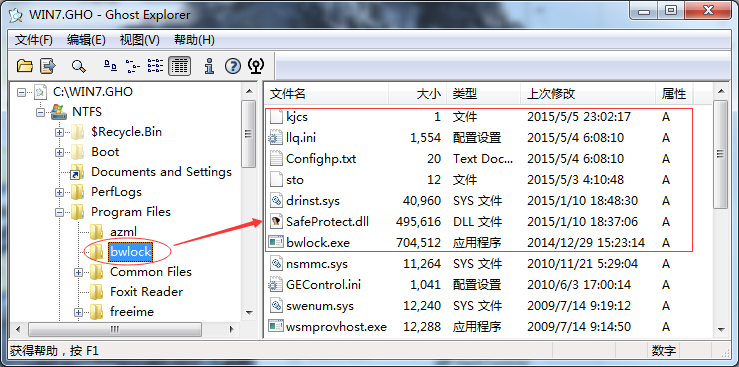

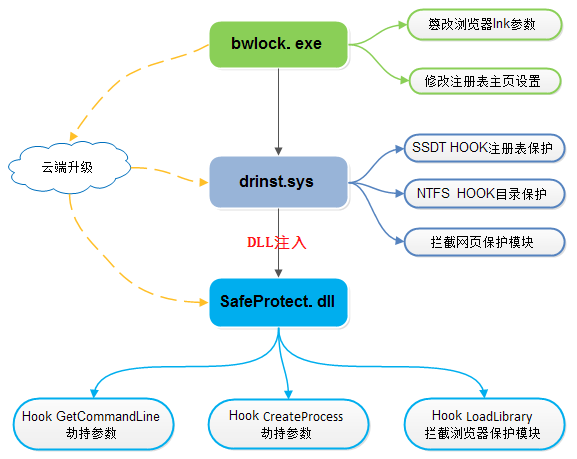

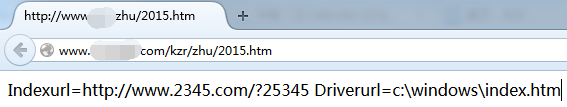

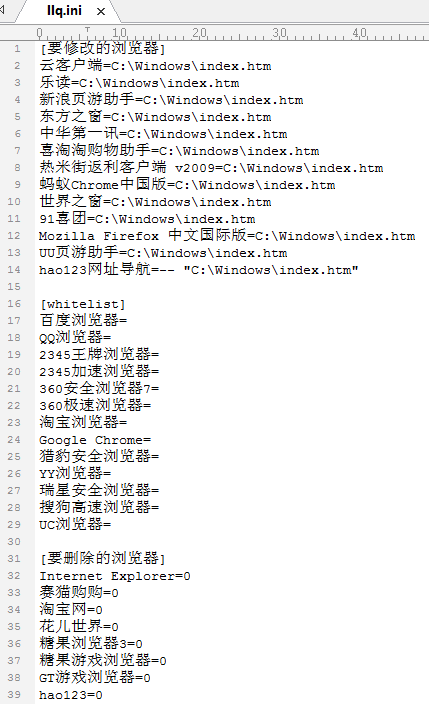

转载自:http://bbs.duba.net/thread-23349493-1-1.html1、 概述这个病毒被封装在GHOST系统盘,通过电脑装机、重装系统等途径传播,并且自带驱动对抗杀软,隐藏自身目录防止被查杀。该病毒通过配置文件劫持指定浏览器和主页,并且可通过云端链接升级,十分灵活。2、 样本简介该病毒保存在C:\Program Files\bwlock下,整个bwlock目录被驱动drinst.sys保护,防止杀软扫描,同时病毒主程序bwlock.exe开机自启动,主要功能是根据配置文件锁定浏览器主页。SafeProtect.dll被驱动注入杀软和浏览器进程用于自保护和主页劫持。 图1、GHOST盘中病毒目录下的文件图2、病毒功能大致流程图3、 详细分析 3.1 bwlock.exe行为分析 bwlock.exe是病毒主程序,主要功能是根据配置文件篡改指定浏览器快捷方式参数和注册表主页设置,以及升级驱动和dll模块。 1、获取主页地址 访问www. *****.com/kzr/zhu/2015.htm获得要锁定的主页地址,其中Indexurl为要锁定的主页,Driverurl为保存到本地的网页文件,用于重定向到Indexurl。如下图:图3、主页配置2、篡改浏览器lnk参数和注册表主页设置读取配置文件C:\Program Files\bwlock\llq.ini,修改浏览器主页。配置文件升级地址为www.*****.com/kzr/llq/20150101/xpllq_32.htm 。配置文件内容如下:图4、浏览器主页劫持配置文件部分内容修改主页时,根据配置文件,对“[要修改的浏览器]”,修改其桌面和任务栏lnk参数为C:\Windows\index.htm;对“[whitelist]”不进行修改;对“[要删除的浏览器]”,删除其桌面和任务栏lnk。 根据配置文件中[项名]、[键名]、[键值]的信息来控制驱动修改注册表中的主页设置,如下图:图5、修改注册表主页设置3、云端升级驱动和DLL模块 通过访问www.*****.com/kzr/DriverUpdate/UpDateConfig.txt进行模块升级;更新驱动文件和dll模块。图6、云端升级配置信息3.2 drinst.sys驱动行为分析 该驱动主要功能是注入DLL到指定进程、隐藏自身及防止网页保护模块加载。 1、DriverEntry行为首先检查驱动同目录下是否存在bwlock.exe并且检查特征码判断是否为自身的文件;如果存在并通过验证,则hookSSDT和NTFS派发函数,对自身进行过滤保护。驱动通过接收bwlock.exe的控制码来设置bwlock.exe的启动项,确保长期驻留系统。DriverEntry代码如下:图7、驱动DriverEntry代码2、HOOK 系统服务描述符表(SSDT) HOOK函数ZwEnumerateValueKey、ZwOpenKey、ZwQueryValueKey用于保护自身注册表服务项;HOOK函数NtSetInformationProcess用于注入SafeProtect.dll到指定进程。图8、HOOK SSDT这里HOOK的3个注册表相关函数都先过滤了部分系统进程和自身进程,然后过滤注册表路径和键值,如果为自身驱动的服务名或者包含子串“bwlock”就返回失败,禁止杀软访问。图9、白名单进程过滤图10、注册表关键字过滤NtSetInformationProcess的钩子函数对以下进程通过插入apc线程来注入DLL,apc线程直接调用Loadlibrary加载DLL。图11、注入dll到指定进程图12、通过插入APC远程加载dll3、HOOK NTFS的派遣函数 对NTFS HOOK了3个派遣函数:MJ_IRP_CREATE、MJ_IRP_DIRECTORY_CONTROL、MJ_IRP_SET_INFORMATION图13、HOOK NTFS派遣函数在派遣函数中匹配当前进程是否在白名单中,若是则放行,否则匹配路径是否包含字串“bwlock”,包含则过滤掉,防止自身目录被杀软扫描。由于过滤有进程白名单,所以通过资源管理器是可以查看和删除该病毒所在目录的。图14、文件访问过滤白名单和关键字4、保护自身进程及拦截网页保护模块 在ObReferenceObjectByHandle的钩子函数中会检查当前进程和引用目标对象,如果当前进程在白名单中或是浏览器进程则放行;否则,如果文件对象路径中包含bwlock、safehmpg.dll(360网盾防护模块)、tswebmon.dat(电脑管家网页防火墙模块)或进程对象为bwlock.exe,则进行拦截;目的是防止浏览器加载安全模块以及保护自身。图15、ObReferenceObjectByHandle拦截代码PsLookupProcessByProcessId的钩子函数会检查当前进程和目标进程,如果进程在白名单中或是浏览器进程则放行;否则如果目标进程为bwlock.exe则拦截,防止结束进程bwlock.exe。图16、PsLookupProcessByProcessId拦截代码3.3 SafeProtect.dll行为分析 该dll被注入到浏览器进程,功能是劫持命令行参数及拦截浏览器加载主页保护模块。加载后在dllmain中解密文件C:\Program Files\bwlock\Confighp.txt,得到主页路径C:\Windows\index.htm;当前进程如果是bwlock.exe,结束并返回。 1、劫持命令行参数 如果是kxetray.exe,则hook 系统API函数CreateProcessA/W;在钩子函数中修改命令行参数为之前解密的主页路径。 如果是其他进程,则生成命令行”EXEPATH”C:\Windows\index.htm(EXEPATH为当前进程全路径),hook 系统API函数GetCommandLineA/W,修改函数开头第2字节处的DWORD值为命令行的地址,使得进程读取命令行时得到设置好的主页路径。图17、hook GetCommandLineA/W劫持命令行参数2、拦截主页保护模块hook系统API函数LoadLibraryA/W,在钩子函数中匹配加载dll路径,如果包含下图中字串则直接返回,防止浏览器加载安全软件的主页保护模块。图18、hookLoadLibraryA/W过滤杀软模块4、 防范措施根据以上分析,该病毒通过修改浏览器快捷方式参数、劫持命令行参数、篡改注册表主页设置来劫持主页;并通过驱动HOOK来对抗杀软和保护自身;由于该病毒通过GHOST系统盘传播,在新安装或者重装系统时尽量使用正版操作系统,不要从网上下载GHOST盘安装,并且一定要第一时间安装安全软件,防止系统被不法分子安装病毒木马,沦为其牟取非法利益的工具。注:本文转载自网络,个人觉得不错,分享给各位技术员同行。

11648

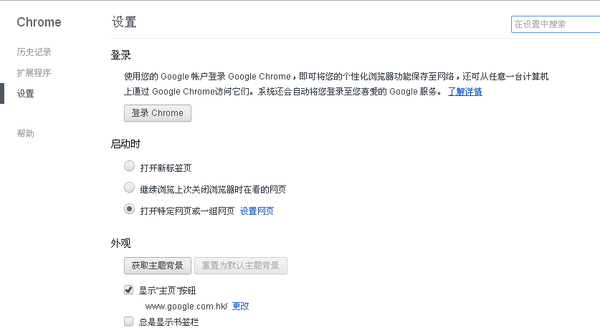

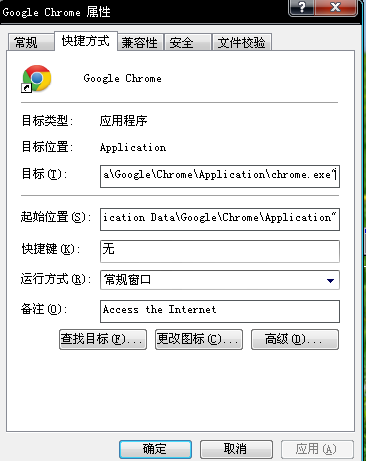

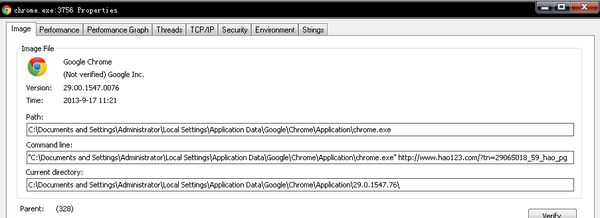

作者:想了好久链接:https://www.zhihu.com/question/21883209/answer/19617109来源:知乎著作权归作者所有,转载请联系作者获得授权。前几天,突然发现默认浏览器的Chrome的主页被篡改为了hao123。每次第一次打开,都自动跳转到http://www.hao123.com/?tn=29065018_59_hao_pg这个网址。自己到网上搜了一下,试了各种方法最终还是无果,本着屌丝懂技术,神都难不住的精神决定自己破掉它。(*^__^*) 嘻嘻……<一> 缩小包围圈1、chrome设置?对chrome中的启动时、外观属性都进行了修改,仍然没有解决问题。&amp;lt;img src="https://pic4.zhimg.com/c4934bf010bea48b811258eaad0f3cbf_b.jpg" data-rawwidth="837" data-rawheight="458" class="origin_image zh-lightbox-thumb" width="837" data-original="https://pic4.zhimg.com/c4934bf010bea48b811258eaad0f3cbf_r.jpg"&amp;gt;2、快捷方式中添加了参数?发现不管是从桌面快捷方式还是直接点击exe文件,chrome主页都被篡改。这就排除了是在桌面快捷方式中的目标栏中添加了hao123网址的缘故。哎,查看一下桌面chrome快捷方式不就得了,整的这麽麻烦。囧。&amp;lt;img src="https://pic1.zhimg.com/c08ba2010964ad2bd041eb343f1e7038_b.jpg" data-rawwidth="366" data-rawheight="461" class="content_image" width="366"&amp;gt;3、chrome.exe被篡改或者chrome配置文件被修改?将chrome的配置文件和可执行文件一同拷贝到虚拟机中,擦,在虚拟机中就没问题。说明问题不在chrome身上。那会是什么问题呢?山重水复疑无路,柳暗花明又一村。转折来了,将chrome.exe重新命名后,再打开浏览器,主页就是设置的www.google.com.hk,这样就没问题了。测试一下,将firxfox.exe重命名位chrome.exe后,主页也被篡改位流氓导航页。看来chrome.exe是个关键词啊!一个解决方案就这样诞生了,太easy了吧。但是这里面到底隐藏着什么奥秘呢?继续整!<二>我要看代码1. 先上第一个利刃,microsoft旗下的Process Explorer。查看chrome.exe的主进程信息如下,亮点就在下图中。&amp;lt;img src="https://pic1.zhimg.com/1689f0289790459e26e24d0e87d90874_b.jpg" data-rawwidth="903" data-rawheight="329" class="origin_image zh-lightbox-thumb" width="903" data-original="https://pic1.zhimg.com/1689f0289790459e26e24d0e87d90874_r.jpg"&amp;gt;小伙伴们一定看到了Command line下面的编辑框里有我们久违的流氓url吧。这个Comand

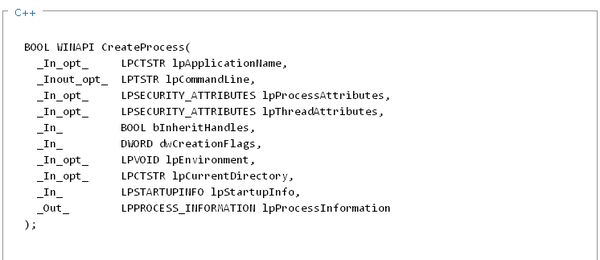

line是什么东东? Windows下常见的创建进程的api就是CreateProcess,这个函数申明如下。&amp;lt;img src="https://pic4.zhimg.com/9a323005cc07f736f4fd12c4a165a1df_b.jpg" data-rawwidth="746" data-rawheight="324" class="origin_image zh-lightbox-thumb" width="746" data-original="https://pic4.zhimg.com/9a323005cc07f736f4fd12c4a165a1df_r.jpg"&amp;gt;其中的第二个参数,就是Command line,在我们这里就是chrome.exe应用程序的参数。该api的详细介绍在http://msdn.microsoft.com/en-us/library/windows/desktop/ms682425(v=vs.85).aspx。现在的问题就是这个command line是谁传递给chrome.exe进程的?弄清楚这个问题之前,先要搞清楚,windows下,双击或者右键打开应用程序时,该应用程序进程是谁创建的?查阅资料发现,通过双击或者右键打开的应用程序进程都是由explorer.exe这个进程调用CreateProcess创建的。那么,我们的流氓url Command line 就一定是explorer.exe传递给chrome.exe。看来explorer.exe有问题了。测试一下,通过任务管理器中的创建新任务的方式启动chrome就没有流氓导航了。但是通过和虚拟机中的explorer.exe文件对比,发现主机和虚拟机中的两个文件完全相同。Exe运行时不光要加载自身的.exe程序文件,还要依赖一些动态库dll。是不是dll有问题。利刃2上场。2、ollydbg闪亮上场。用od加载explorer.exe运行,查看所依赖的dll。&amp;lt;img src="https://pic2.zhimg.com/94d0c04001c18cc6899916ba839c87fd_b.jpg" data-rawwidth="910" data-rawheight="329" class="origin_image zh-lightbox-thumb" width="910" data-original="https://pic2.zhimg.com/94d0c04001c18cc6899916ba839c87fd_r.jpg"&amp;gt;看到有几个可疑的非系统dll,QvodExtend.dll,

QvodWebBase.dll,按理说explorer.exe是不会依赖非系统dll的。想起来,网上说的卸载Qvod可以解决问题。这个怎么能说卸就卸呢?万万不可以的。问题肯定是在调用CreateProcess之前出现的,在当前模块中查找调用CreateProcess的地方,一共有四个点,全部设置断点,然后调试explorer.exe进程?当然时调试失败了。~~~~(>_<)~~~~ 但是重新加载explorer.exe运行,然后查看kernel32.dll的CreateProcess的代码发现了重要的问题。下图就是kernel32.dll中的CreateProcess代码,尼玛不是说好了的CreateProcess将调用CreateProcessInternalW吗?这儿怎么上来直接 jmp QvodWebB.10008B90?QvodWebB你要闹啥啊!!!&amp;lt;img src="https://pic4.zhimg.com/56ab58b4f88019ab9570214375c45003_b.jpg" data-rawwidth="624" data-rawheight="560" class="origin_image zh-lightbox-thumb" width="624" data-original="https://pic4.zhimg.com/56ab58b4f88019ab9570214375c45003_r.jpg"&amp;gt;看看下面这个正版的CreateProcess吧。&amp;lt;img src="https://pic4.zhimg.com/12bbf8cf2fe987f574e9cf96982874eb_b.jpg" data-rawwidth="611" data-rawheight="561" class="origin_image zh-lightbox-thumb" width="611" data-original="https://pic4.zhimg.com/12bbf8cf2fe987f574e9cf96982874eb_r.jpg"&amp;gt;至此,整个流程大致出来了。QvodWebBase.dll将kernel32.dll的CreateProcessW代码的前5个字节改为了一条jmp指令,改变了CreateProcess的正常执行流程。实际上,CreateProcessA,CreateInternProcessW,CreateInternProcessA都被注入了相应的跳转指令。<三>深入巢穴 QvodWeb如何随explorer.exe加载,QvodExtend.dll, QvodWebBase.dll到底都做了些什么?先mark,后面接着整。1.先看看QvodExtend.dll, QvodWebBase.dll都导出了些什么函数。&amp;lt;img src="https://pic3.zhimg.com/f001721d7591449edfc92ce397f2081a_b.jpg" data-rawwidth="833" data-rawheight="296" class="origin_image zh-lightbox-thumb" width="833" data-original="https://pic3.zhimg.com/f001721d7591449edfc92ce397f2081a_r.jpg"&amp;gt;下面是QvodWebBase.dll导出的函数。可以看到有InstallWindowsHook钩子函数。下面是QvodWebBase.dll导出的函数。可以看到有InstallWindowsHook钩子函数。&amp;lt;img src="https://pic4.zhimg.com/8a794913984d780f7ef326ca24570573_b.jpg" data-rawwidth="829" data-rawheight="295" class="origin_image zh-lightbox-thumb" width="829" data-original="https://pic4.zhimg.com/8a794913984d780f7ef326ca24570573_r.jpg"&amp;gt;同时,用IceSword扫描时发现,QvodExtend.dll还是个BHO。同时,用IceSword扫描时发现,QvodExtend.dll还是个BHO。&amp;lt;img src="https://pic3.zhimg.com/a985644ee77a0cb8cb5bcd67a16a0d3e_b.jpg" data-rawwidth="1236" data-rawheight="300" class="origin_image zh-lightbox-thumb" width="1236" data-original="https://pic3.zhimg.com/a985644ee77a0cb8cb5bcd67a16a0d3e_r.jpg"&amp;gt;同时,测试发现如果将QvodExtend.dll重命名后,就不会出现主页被篡改,同时explorer.exe也不会有QvodExtend.dll和QvodWebBase.dll模块。由此可以推断,QvodExtend.dll随explorer.exe或者ieplorer.exe启动时,会向系统注册QvodWebBase.dll中的钩子函数,接着再是加载QvodWebBase.dll时,该dll的DLLMain入口函数会向当前进程注入Jmp指令。反汇编QvodExtend.dll代码可以发现,注册QvodWebBase.dll中的钩子函数的代码&amp;lt;img src="https://pic1.zhimg.com/dcf520216d63419ab3908197d0116e04_b.jpg" data-rawwidth="1011" data-rawheight="579" class="origin_image zh-lightbox-thumb" width="1011" data-original="https://pic1.zhimg.com/dcf520216d63419ab3908197d0116e04_r.jpg"&amp;gt;至此,整个过程告一段落。至此,整个过程告一段落。解决办法就是删除或者重命名QvodExtend.dll和QvodWebBase.dll。不知道会不会影响qvod,目前不得而知。----------------------------------------------分割线------------------------------------------------------------------------------QvodExtend.dll在其dll_main函数中,判断当前的模块是explorer.exe或者iexplore.exe,若两者都不是则退出;否则读取qvod安装目录下的QvodCfg.ini文件获取

QvodWebBase的版本号,找到 QvodWebBase.dll后调用LoadLibrary加载该模块(加载过程中会向CreteProcessA/W中注入代码,这个代码就是在CreateProcessInteralA调用之前修改comand line参数),接着调用GetProcAddress获得

QvodWebBase安装钩子的导出函数installwindowshook,并执行该函数,该钩子的类型是WM_CBT。整体流程就是这样。

----------------------------------------------分割线------------------------------------------------------------------------------

该实验的软件版本是QvodPlayer5.17.152.0,目前在最新版本中该问题已经解决。

7420

【影片基本信息】大小:38.47G清晰度:1080P视频:M2TS豆瓣评分:8.3语言: 汉语普通话导演: 九把刀编剧: 九把刀主演: 陈妍希/柯震东/敖犬/郝邵文/蔡昌宪/鄢胜宇/弯弯/邱彦翔/王彩桦上映日期: 2011-08-19(台湾)/2012-01-06(中国大陆)/2011-10-20(香港)片长: 110分钟(港澳台)/100分钟(中国大陆)又名: You Are the Apple of My Eye【剧情简介】柯景腾读国中时是一个成绩暴烂而且又调皮捣蛋的男生,老师将他“托付”给班里最优秀的女生沈佳宜。只要他不认真学习,沈佳宜就会用圆珠笔戳他的后背。在沈佳宜的监督和鼓励下,柯景腾的成绩就像芝麻开花——节节高,渐渐地,他也喜欢上了气质优雅的沈佳宜。但是柯景腾却不敢向心爱的女生表白,因为几乎被所有男生喜欢的沈佳宜对追求她的男生一律反感,她只想好好学习,不希望别人介入自己的生活。 但是,为何沈佳宜唯独愿意把心事与柯景腾分享呢?她对他究竟有没有别样的感觉呢?柯景腾暗恋沈佳宜八年最终能否修得正果呢?让我们走进《那些年,我们一起追的女孩》,一起来寻找那最纯真的感动吧! 《那些年,我们一起追的女孩》其自传体的形式,与歌德的《少年维特之烦恼》以及中国当红青年作家贾飞的《中国式青春》系列,都有一定的相似之处。其独特的叙述方式,和自传体的故事结构,引起了广大青少年的共鸣。【下载地址】百度下载

11271

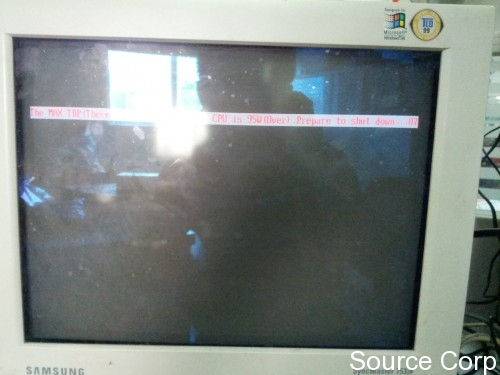

站长注:这个问题在现在的新机器中已经不存在了,但是站长觉得还是写出来,或许还有人能用的上 以前我们在更新主板CPU的时候,会发现怎么样都开不了机,好不容易开的了,却看到这样一行字,倒计时结束后就自动关机了,那么这行字是什么意思,该怎么解决呢? 其实内容翻译过来大概的意思是:这个CPU的最大热功耗设计为95W以上 解决方法: 进BIOS 找到Power Management setup 回车 选择 95W(over) TDP CPU Support 回车 把默认的Disabled更改为 Enabled F10 保存 OK!

6284

有着“龙猫”别名的毛丝鼠圆滚滚的模样,深受不少国内外网友喜爱,在国外有不少鼠类爱好者都争相饲养。最近在日本推特上有两张照片爆红,有一名毛丝鼠的主人担心宝贝鼠着凉,做了一件白色的小毛衣给牠穿,结果当毛丝鼠穿上衣服后,原本胖嘟嘟的身体变得相当细小,头反而变更大,模样相当可爱。 ↑毛丝鼠一身蓬鬆的毛皮都跑到头跟屁股去了。 根据《Twipple》报导,网友tintiraaa饲养了一只灰色的毛丝鼠,儘管牠有着一身毛茸茸的皮毛,但主人还是担心宠物鼠会因为连日寒冷天气而感冒,于是就把衣服剪一小段作成毛衣给牠穿。结果当毛丝鼠一穿上衣服,乍看肥肥的身躯突然就缩成瘦瘦的样子,萌样吸引超过5千人转发。有网友表示,没想到胖胖的毛丝鼠穿上衣服之后竟然会变这幺瘦,但这模样实在是太可爱了。 而这只可怜的龙猫因为被主人这么一折腾,吓的躲在笼子旁边小心翼翼的呆着,深怕被主人再次抓去奇装异服。这两组照片一天之内就被网友们疯狂转发了五千多次,好吧,有一种冷,叫做主人觉得你冷! ↑这是毛丝鼠原本的模样,整只都圆滚滚又毛茸茸。

7931

1:山寨(C)反流行病毒软件号称是全天朝唯一一款“驱动级流行病毒查杀工具”。其查杀目标定位为“流行病毒”,因此您别指望它能查杀更早前的病毒。但对于近几个月来流行的病毒,其响应速度是很快的,查杀也是有效的。软件采用自主研发的高速反病毒引擎,能够较低配置电脑上高速扫描。查杀近期流行的盗号木马、QQ木马、网银木马、广告后门不是问题。 【软件定位】: 山寨反流行病毒软件介于杀毒软件与专杀工具之间,你要说它是杀毒软件嘛,它病毒库不全,只能查杀当前流行的病毒;要说它是专杀工具嘛,也没专杀那么单一,能杀N多种流行病毒呢!【温柔提示】:1、有可能山寨某文件被卡巴、瑞星、毒霸误报为病毒,如果您不相信山寨,请勿下载。 2、山寨反流行病毒软件不支持Vista系统,在

6742

看到不是蓝色的蓝屏还是挺让人震惊的,就连我也一样。就目前TechEd听众的反应来看,我估计你们一会就要去弄出各种颜色的蓝屏向你的朋友炫耀去了。我最早在几年前看到Dave Solomon Dan Pearson在一次分析崩溃转储的会议上这么搞过,这次我在Case of the Unexplained演讲结束的时候还让观众选蓝屏的颜色。不过注意了,我接下来要说的改颜色的方法是手动的,只在当次有效,所以很适合演示目的。不要错过我在文章结尾为大家准备的节日蓝屏图。 准备工作 我们要修改内核代码,首先就是要打开修改内存中的内核代码的功能。Windows在小于2GB内存的系统上用4KB的内存页来存储内核代码,这样比较方便设置合适的页保护属性。比如内核数据页应该允许读取和写入访问,而内核代码页就只应该允许读取和执行访问。为了提高虚拟地址翻译的速度,Windows在资源充足的系统上使用大内存页(4 MB)。这就是说如果有代码和数据同时存储在一个内存页里,这个内存页就必须允许读取、写入和执行访问。所以为了确保你可以编辑内存页,你可以建议Windows使用大内存页。如果你的系统是Windows XP或者Server 2003,并且内存小于256 MB,或者是Windows Vista或更高版本且内存小于2 GB,在HKLM\System\CurrentControlSet\Control\Session Manager\Memory Management下建立一个名为LargePageMinimum,类型为REG_DWORD,数据为1的注册表值: 为了让你不必在Windows自动重启前手忙脚乱地冲到朋友面前炫耀你的成果,你可以关闭自动重启。在Windows XP和Server 2003系统中,右键单击“我的电脑”,选择“高级”选项卡,单击“启动和故障恢复”中的“设置”按钮。在Windows Vista及更高版本中,右键单击开始菜单中的“计算机”选择“属性”,单击“高级系统设置”,选择“高级”选项卡,单击“启动和故障恢复”中的“设置”按钮。最后,取消选择“自动重新启动”复选框: 如果你在用64位 Windows Vista或更高版本,你需要用调试模式启动系统,这样才可以用内核调试器的“本地调试”模式。你可以在开机的时候按F8然后选择“调试模式启动”或者在“系统配置”工具中选择“调试”复选框: 下面重启并以管理员身份运行调试器(如果开了UAC,以管理员身份运行)。在File菜单中打开“Symbol Search Path”对话框,输入这个字符串:srv*c:\symbols*http://msdl.microsoft.com/download/symbols(c:\symbols 可以是任意本地目录,用于给调试器存放缓存的符号),这样就可以将调试器符号路径指向微软符号服务器。下面在File菜单中打开“Kernel Debugging”对话框,单击“Local”选项卡,按“确定”按钮: 接下来的步骤会因你的系统版本而有所不同。 32位Windows XP和Windows Server 2003 这些系统上显示蓝屏的函数是KeBugCheck2。你要找的是这个函数把颜色值传递给填充屏幕背景的函数InbvSolidColorFill的地方。输入“u kebugcheck2”命令来显示函数开头,然后继续输入“u”命令显示更多的内存页,直到你看到对InbvSolidColorFill的调用为止。 (在输入一次“u”之后,你只要一直按回车就可以重复这个命令了)。你大概要显示30-40个内存页才能看到这个调用: 在这个调用之前,你会看到一个带有参数4的指令(“push 4”),如上图。选择地址行并按下Ctrl+C以复制这个指令的地址。接下来在调试器命令窗口中输入“eb ”,然后按Ctrl+V粘贴这个地址,然后输入“+1”,然后按回车。调试器会进入内存编辑模式,并从那个颜色代码的地址开始编辑。现在你可以选颜色了,1是红色,2是绿色,你还可以试试别的颜色。只要输入数字然后按两次回车就可以保存修改并退出编辑模式。退出后你的屏幕应该是这个样子: 64位Windows以及32位Windows Vista及更高版本 在这些版本的Windows里,画蓝屏的函数叫KiDisplayBlueScreen。输入“u kidisplaybluescreen”然后一直输入“u”命令显示函数的内存页,直到你找到对InbvSolidColorFill函数的调用为止。在32位Windows上,你可以按上一节给出的方法来编辑颜色值。在64位系统上,InvbSolidColorFill前的那个指令是传递颜色的指令,所以复制它的地址并输入“eb <地址>+4”进行编辑。调试器会进入内存编辑模式,然后你就可以修改它的值(比如1是红色,2是绿色): 查看结果 你现在可以准备让系统蓝屏了。如果你用的是64位系统,那可能已经蓝屏了。这是因为Kernel Patch Protection会发现这些修改,然后使系统蓝屏。这样做可以避免一些第三方软件厂商考虑用修改内核代码的方式实现某些功能。不过,系统最多可能会延迟7分钟才蓝屏。要想随时蓝屏,可以运行Notmyfault工具(你可以从《Windows Internals》的相关页面中下载到),然后按下“Do Bug”按钮(为避免数据丢失,请确保你保存了所有文件并关闭了其它程序): 然后你就会得到一个自选颜色的蓝屏了,比如我选的红屏: 节日蓝屏 为了增添节日气氛,我还要生成一个节日主题的蓝屏:不仅要修改背景色,还要修改文字颜色。在64位Windows Vista及更高版本下,找到紧跟InvbSolidColorFill函数调用的InvbSetTextColor,并找到将文字颜色传给该函数的指令“move ecx, 0Fh”: 0Fh参数表示白色,但你可以用同样的方法改成别的颜色。使用“eb”命令,传入该指令的地址加1。在下图中我设置成了红色(也就是1): 这就是我弄出的很有喜庆气氛的蓝屏: 节日快乐! FlowerCode 译自Mark's Blog

5949

一个男人在外工作20年,终于要回家了,老板问他:你是要20年的工资还是要3句忠告?男人说我明天上路,明早给您答案好吗?老板说可以。 当晚男人未眠…早晨,他对老板说:我要3个忠告。 于是老板给他3句话。 一、不要试图寻找不可能的捷径,世上没有便宜的事,只有脚踏实地才是最好的方法…无论做何事。 二、不要对明知不是好事的事过分好奇,有可能你会因此而丧命。 三、不要在冲动时做任何决定,否则这个决定就有可能成为你一辈子的遗憾。 说完老板给男人一些钱和三个面包,并叮嘱:最大的面包在到家后才能吃。 男人上路了…他走了好几天…把第一个面包吃了一半了,没过多久遇到一个路口,他打听:请问到**走哪条路近?路人甲:走小路吧,近。路人乙:走大路吧,安全。 他迫不急待要与妻子见面,于是走了小路。走了没多久就听到有路人说附近闹山贼,于是他想起了老板的第一个忠告:不要试图寻找捷径。于是他回头去走那条大路。又走了几天,第二个面包也吃了一部分了…他找到一家极便宜的客栈投宿。半夜听见有女子哭声,他睡不下。于是决定出门看看。这时他想到了第二个忠告:不要对明知不是好事的事过分好奇。于是他又睡下了。第二日起程时,店家惊道:你还活着?!他不解,遂问原由。店家说他有个疯女儿,发病时用哭声引人出来再将其杀害,昨晚投宿的客人只有你一个活着。男人长叹:啊…又走了几天,当第二个面包吃完时他已离家不远了。他更加激动了。天刚黑下来没多久,他就走到了自己的村子。到家时他刚准备敲门,却听到屋里有男人的声音。他气极了,拿起一把砍柴刀就准备冲进屋子将那男的杀掉。但这时他想到了第三个忠告:不要在冲动时做任何决定,可能这个决定会让你后悔一辈子。于是他冷静下来,在屋外坐了一夜。第二天早上他很早就敲开了门,妻子见他回来十分高兴。但他却很冷漠:那个男人是谁?他妻子笑曰:那是我们的儿啊…你走后没多久我就生了他…这时他发现这个约二十岁的年轻小伙竟和自己长得相似极了。父子初次见面,相拥而泣…一阵关切过后男人拿出第三个面包准备和妻、子一齐分享…切开之后却发现20年的工资全在里面。

5958

0.999... = 1 吗?此问题在国内外大大小小的网络社区里出现了无数多次,每次都能引来上百人激烈的争论,可谓是最经久不衰的老问题了。其实,在学术界里,这个问题也是出了名的争论热点。让我们来看看,数学家们都是怎么来看待这个问题的。 最简单的“证明” 最简单的证明是这样的:1/3 = 0.333...,两边同时乘以 3,1 = 0.999... 。1998 年,弗雷德·里奇曼(Fred Richman)在《数学杂志》(Mathematics Magazine)上的文章《0.999... 等于 1 吗?》中说到:“这个证明之所以如此具有说服力,要得益于人们想当然地认为第一步是对的,因为第一步的等式从小就是这么教的。”大卫·托(David Tall)教授也从调查中发现,不少学生看了这个证明之后都会转而开始怀疑第一个等式的正确性。仔细想想你会发现,“1/3 等于 0.333…” 与 “1 等于 0.999…” 其实别无二致,它们同样令人难以接受。正如很多人会认为 “0.999… 只能越来越接近 1 而并不能精确地等于 1” 一样,“0.333… 无限接近但并不等于 1/3” 的争议依旧存在。问题并没有解决。 另一个充满争议的证明 大卫·福斯特·华莱士(David Foster Wallace)在他的 《Everything and More》一书中介绍了另外一个著名的证明:令 x = 0.999...所以 10x = 9.999...两式相减得 9x = 9所以 x = 1威廉·拜尔斯(William Byers)在《How Mathematicians Think》中评价这个证明:“0.999... 既可以代表把无限个分数加起来的过程,也可以代表这个过程的结果。许多学生仅仅把 0.999... 看作一个过程,但是 1 是一个数,过程怎么会等于一个数呢?这就是数学中的二义性⋯⋯他们并没有发现其实这个无限的过程可以理解成一个数。看了上面这个证明而相信等式成立的学生,可能还没有真正懂得无限小数的含义,更不用说理解这个等式的意义了。” 逐渐靠谱的证明 等比级数具有这么一个性质:如果 |r| 那么我们就又有了一个快速的证明: 这个证明最早出现在 1770 年大数学家欧拉(Leonhard Euler)的《代数的要素》(Elements of Algebra)中,不过当时他证明的是 10=9.999... 。之后的数学课本中渐渐出现了更为形式化的极限证明: 1846 年,美国教科书《大学算术》(The University Arithmetic)里这么说:在 0.999... 里,每增加一个 9,它都离 1 更近。1895 年的另一本教科书《学校算术》(Arithmetic for School)则说:如果有非常多的 9,那么它和 1 就相差无几了。意外的是,这些“形象的说法”却适得其反,学生们常常以为 0.999... 本身其实是比 1 小的。随着人们对实数更加深入的理解,0.999... = 1 有了一些更深刻的证明。1982 年,巴图(Robert. G. Bartle)和谢波特(D. R. Sherbert)在《实分析引论》(Introduction to Real Analysis)中给出了一个区间套的证明:给定一组区间套,则数轴上恰有一点包含在所有这些区间中;0.999... 对应于区间套[0, 1]、[0.9, 1]、[0.99, 1]、[0.999, 1] ... ,而所有这些区间的唯一交点就是 1,所以 0.999... = 1。 弗雷德·里奇曼的文章《0.999... 等于 1 吗?》里则用戴德金分割给出了一个证明:所有比 0.999... 小的有理数都比 1 小,而可以证明所有小于 1 的有理数总会在小数点后某处异于 0.999... (因而小于 0.999... ),这说明 0.999... 和 1 的戴德金分割是一模一样的集合,从而说明 0.999... = 1 。格里菲思(H. B. Griffiths)和希尔顿(P. J. Hilton)在 1970 年出版的《A Comprehensive Textbook of Classical Mathematics: A Contemporary Interpretation》中,用柯西序列给出了另一个证明。 从未停止过的讨论 尽管证明越来越完备,学生们的疑惑却从来没有因此减少。在品托(Pinto)和大卫·托教授的一份调查报告中写到,当学生们用高等方法证明了这个等式之后,会大吃一惊地说,这不对呀,0.999… 显然应该比 1 小呀。在互联网上,这个等式的魅力也依然不减。辩论 0.999… 是否等于 1 被讨论组 sci.math 评为“最受欢迎的运动”,各类问答网站中也总是会有网友激烈的讨论。 诺贝尔奖获者费曼(Richard Feynman)也用这个等式开过一句玩笑。有一次他说到:“如果让我背圆周率,那我背到小数点后 762 位,然后就说 99999 等等等,就不背了。”这句话背后有一个很奇怪的笑点:从 π 的小数点后 762 位开始,出现了连续的 6 个 9,偏偏在这里来一个“等等等”,就会给人感觉好像后面全是 9,这相当于把 π 变成了一个有限小数。此后,π 的小数点后 762 位就被戏称为了费曼点(Feynman Point)。 本文版权属于果壳网(guokr.com),转载请注明出处。商业使用请联系果壳