相信大家最近都已经知道了这个Intel CPU的漏洞,目前微软、Linux等都已经针对各自发布了相对应的补丁,那么如何检查是否已经安装了呢

微软还发布了一套例程,可以用于检查更新是否被正确安装,或者是否需要额外的更新。

在Powershell启动之前,确保你使用管理员权限启动程序,保证你有足够的权限安装所需的模块。

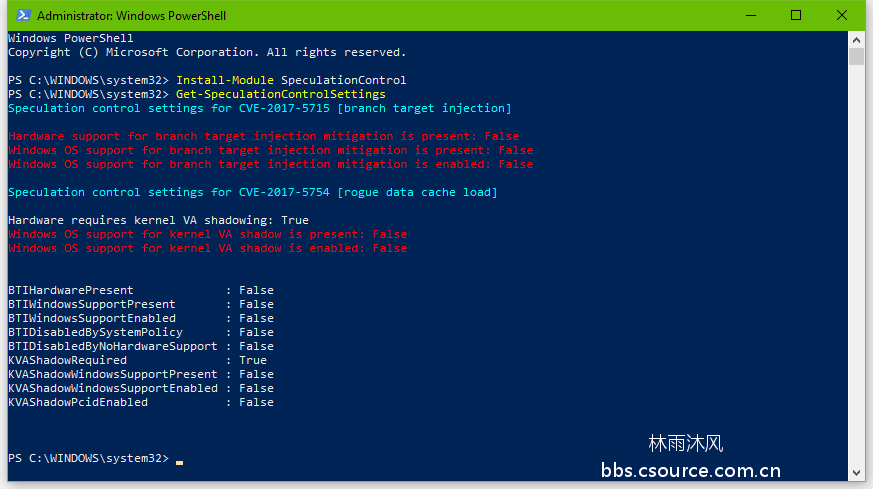

下面的Powershell指令将安装一个Powershell模块,用于测试Meltdown和Spectre漏洞

Install-Module SpeculationControl

如果你运行上述命令后,得到一个执行错误,则可能需要调整Powershell的执行策略。运行以下命令:

Set-ExecutionPolicy Bypass

现在你可以运行第二个实际检查系统的Powershelli年命令:

Get-SpeculationControlSettings

Google表示,大部分的CPU都容易受到Metldown和Spectre漏洞的攻击。如果上述命令的输出结果中有很多红色的文字,说明你的系统受到威胁。

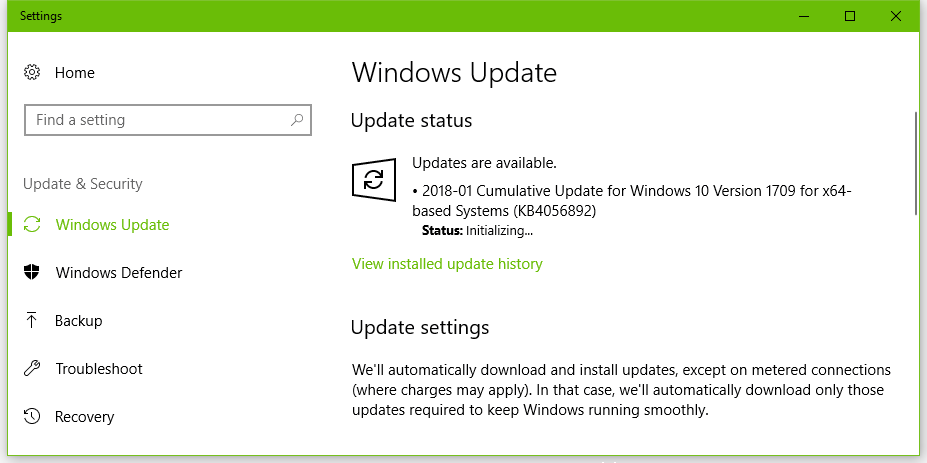

下一步是打开Windows Update并按下“检查更新”按钮,直到你收到Meltdown/Spectre补丁。根据上文所述,对于使用了“有问题”的AV程序的用户,可能需要等待几天时间。

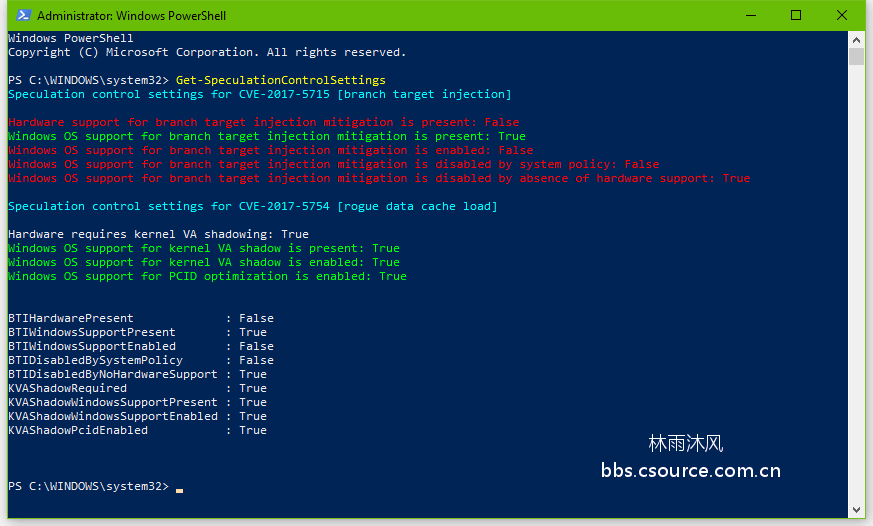

更新之后,您需要再次运行Get-SpeculationControlSettings。有两种可能的情况。常见的情况是以下结果:

上图意味着你的系统已经修复了Meltdown漏洞,但未能完全修复Spectre程序。正如Google所说,这是意料之中的,Spectre很难利用,但也很难修补。

红色文本意味着你需要额外的芯片组固件更新。微软和谷歌表示,OEM厂商将需要为用户提供这些额外的更新,来完成Windows系统级别Spectre漏洞的完整修复。由于计算机的使用年限,某些OEM厂商可能无法提供这些固件更新,这意味着你将无法完整修复Spectre漏洞。

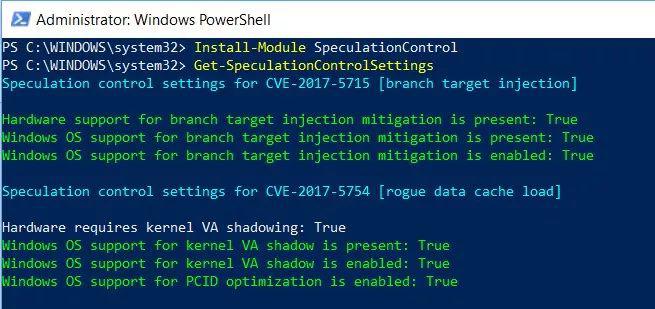

如果一些正常,所有的检查结果将显示为绿色文本,如下所示:

完成之后,请注意将Powershell的执行策略修改为限制模式,这可以缓解Powershell执行恶意命令。

Set-ExecutionPolicy Restricted